車も衛星もハッキングされる時代!?注目が集まる衛星のサイバーセキュリティ

最近宇宙業界でも、よく耳にする「サイバーセキュリティ」。クルマと衛星を比較しながら紹介していきます。

近年、ニュースなどでもよく聞くようになった「サイバーセキュリティ」。インターネットに、家電やガスメーターなど様々な「モノ」が接続するようになり、これまではあまり認識されて来なかった脅威にさらされるようになってきました。

サイバーセキュリティが進められる代表例として、自動車があげられます。また、最近では人工衛星でも対策の必要性が叫ばれるようになってきました。

本記事では、サイバーセキュリティ自体と対策が進められる自動車の例、そして、今後人工衛星に対して求められるサイバーセキュリティについてご紹介します。

サイバーセキュリティの定義と背景

サイバーセキュリティとは

サイバーセキュリティとは、インターネット空間における不正アクセス、および不正アクセスにより発生した情報の流出・改ざんなど、悪意あるサイバー攻撃から情報資産を防御することを指します。

サイバーセキュリティが話題になる背景

ICT(Information and Communication Technology)の発展により、インターネットなどの情報通信技術は、人々の生活に必要不可欠のものとなりました。

また、IoT(Internet of Things)の普及により、今までネットワークに繋がっていなかったモノ(家電やクルマなど)が、ネットワークに繋がって制御される時代となりました。

言い換えると、あらゆるモノがサイバー攻撃の対象となり、国民生活や経済活動へ大きな打撃を与え得るということです。

それらの被害を発生させないために、サイバーセキュリティは、デジタル時代における最も重要な課題の1つとなっています。

車も衛星もハッキングされる時代。これまでの事例

自動車で進む「CASE」とサイバーセキュリティ

昨今のクルマは、まるでスマホのように、機能進化が進んでいます。

CASE(Connected(コネクティッド)、Autonomous/Automated(自動化)、Shared( シェアリング)、Electric(電動化))という言葉で語られるように、クルマは様々なデバイスと繋がり、人が介入すること無く操縦され、個人で所有せずに必要な時のみ使用し、動力がガソリンから電気(EV:Electric Vehicle)や水素(FC:Fuel Cell Vehicle)へ移り変わります。

サイバー攻撃へスポットをあてると、例えば、ネットワークに繋がり、コンピューターで制御される車は、前章でも述べた通り、ハッキングされる可能性を持つことを意味します。

具体的な例を挙げると、2015年に、セキュリティリサーチャーであるチャーリー・ミラー(Charlie Miller)氏とクリス・ヴァラセク(Chris Valasek)氏は、ジープのチェロキーをリモートからハッキングする方法を発見し、Black Hat USA 2015でその全容を実演しました。

これは、自動車業界にとって衝撃なニュースでした。これにより、ジープの親会社FCA(フィアット・クライスラー・オートモービルズ)は、ハッキング対策のために140万台の車両を米国でリコールすることになりました。

上記はホワイトハッカーによる事例ですが、悪意ある攻撃者が実行すれば、運転者への被害は甚大なものとなります。今後の更なる機能の進化により、運転者による操作ではなく、コンピュータによる制御が重きを占める場合に、サイバー攻撃のリスクも肥大化していくことは明白です。

サイバーセキュリティは衛星にも

サイバーセキュリティの脅威は人工衛星でも近年話題になり始めています。

サイバー攻撃手法が日々高度化していることに加え、宇宙ビジネス業界へのスタートアップ企業の参入や、民生品の活用、地上局のクラウド化などにより、宇宙関連システムの脆弱性が高まる中、特に人工衛星を狙ったサイバー攻撃が国内外で発生しています。

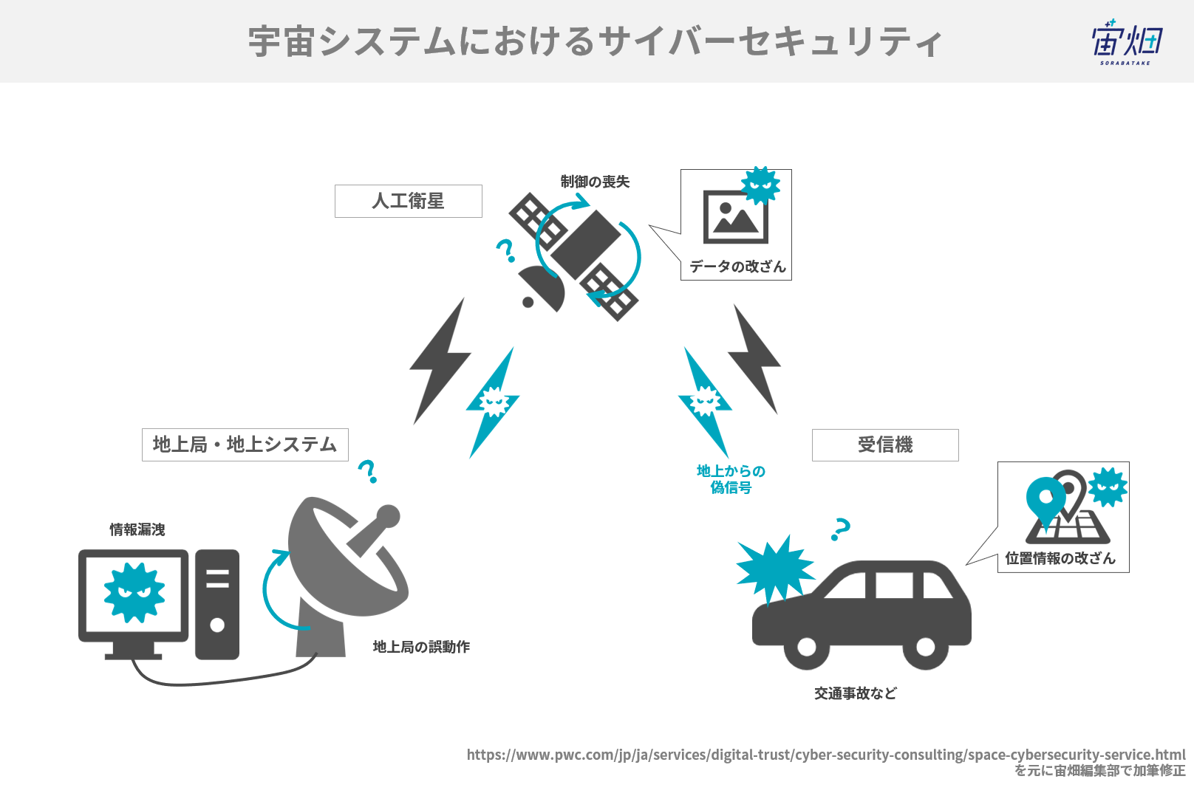

想定される潜在的なサイバー攻撃リスクは、主にシステムを構成する3つの要素「地上局」、人工衛星などの「宇宙機」、「受信機」ごとに考えられます。

人工衛星への攻撃

運用者が人工衛星へコマンドを送ることで人工衛星は運用されますが、悪意のある第三者からのコマンドを誤って受けてしまうことにより、衛星の意図しない挙動をすることが考えられます。

それにより、衛星にあらかじめ搭載されているプログラムが書き替えられたり、衛星が観測・取得したデータが書き換えられたりといったことが考えられます。

また、これらのリスクは打上げ前の製造工程(サプライチェーン)の中で混入するリスクもあります。

地上局への攻撃

衛星にコマンドを送るための地上側のアンテナとそれに付帯する設備を「地上局」と呼びます。

地上局はその設備から人が衛星へのコマンドを送信するケースもありますが、地上局が高緯度地方にある方が有利なケースが多いことから、衛星保有企業は地上局設備とネットワークとつないで、その上でコマンドを送るケースも多くあります。

衛星保有企業と地上局の間はインターネットや専用線を使って接続されますが、このネットワークやネットワークにつながる端末が攻撃されると、地上局の誤動作や、ひいては衛星に誤ったコマンドを送るなどの影響が考えられます。

受信機への攻撃

「受信機」は、人工衛星から送られてくる電波を受信する装置という意味で、GPSの電波を受信する携帯電話などが代表的な例です。

携帯電話のGPS機能は、人工衛星が発信する信号を受信・解析して自分の位置を認識しています。衛星から発信する信号に似せた信号を地上から発信することで、受信機は位置情報を誤って認識する問題があります。

自動運転やカーナビ、UberEatsなど、近年では位置情報を基本としたサービスが数多く展開されているため、誤った位置情報をは私たちの生活に大きな混乱を生むリスクが大きくなっています。

宇宙システムのサイバーセキュリティの取り組み状況は発展途上

2021年現在、世界的に宇宙関連システムへの包括的なサイバーセキュリティフレームワークが確立されておらず、適切な対策がとれていないことが課題として挙げられます。

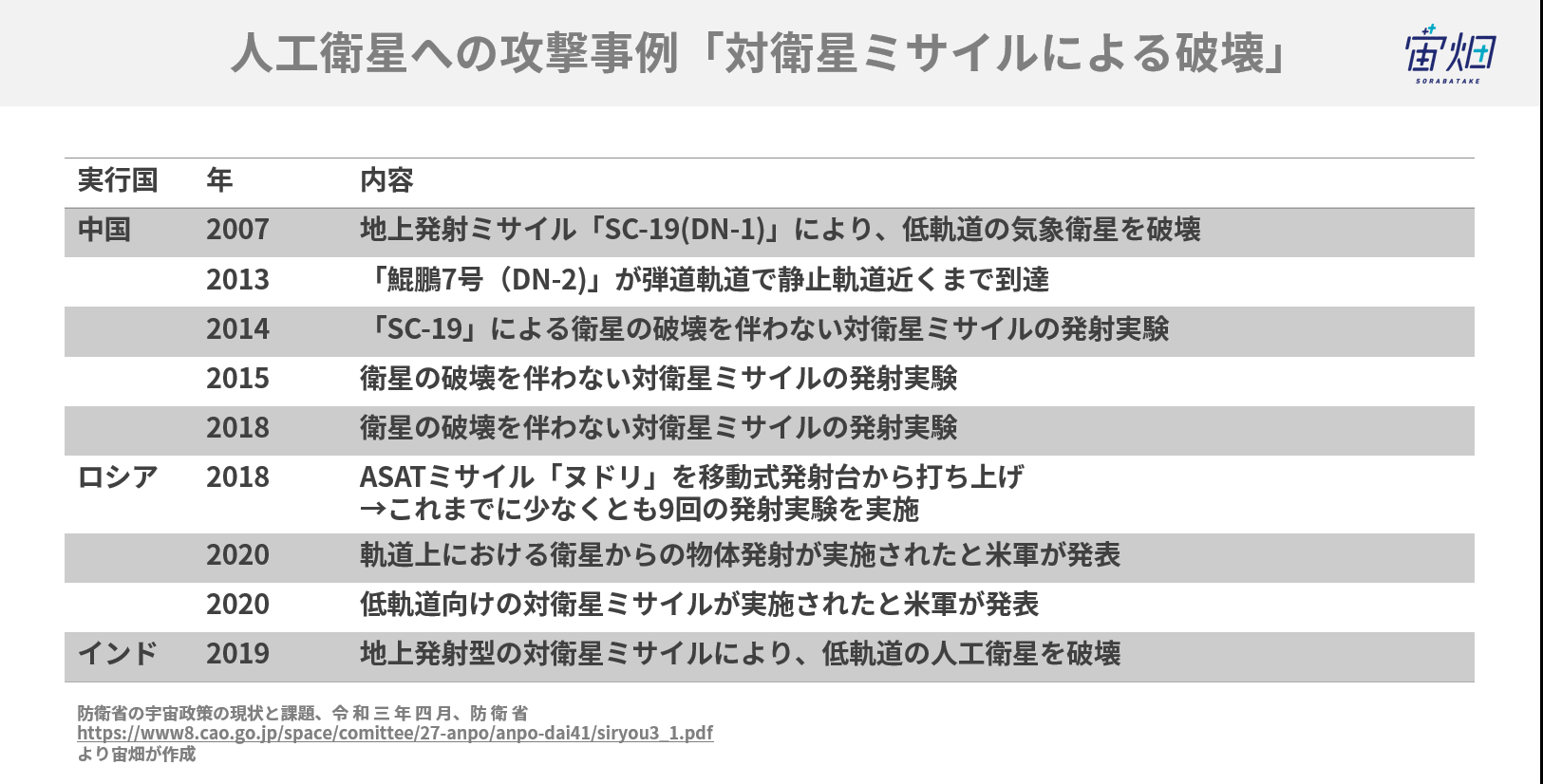

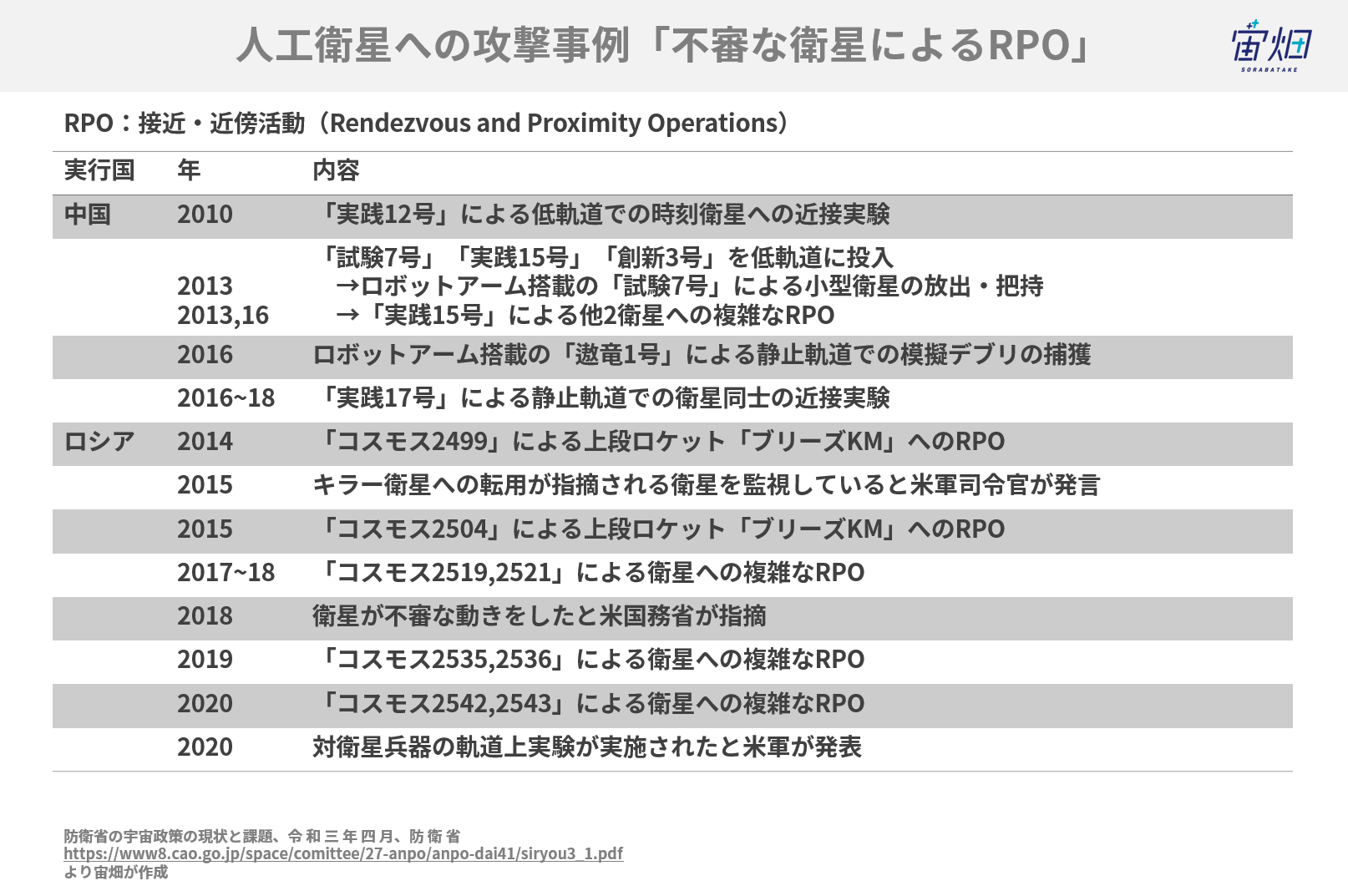

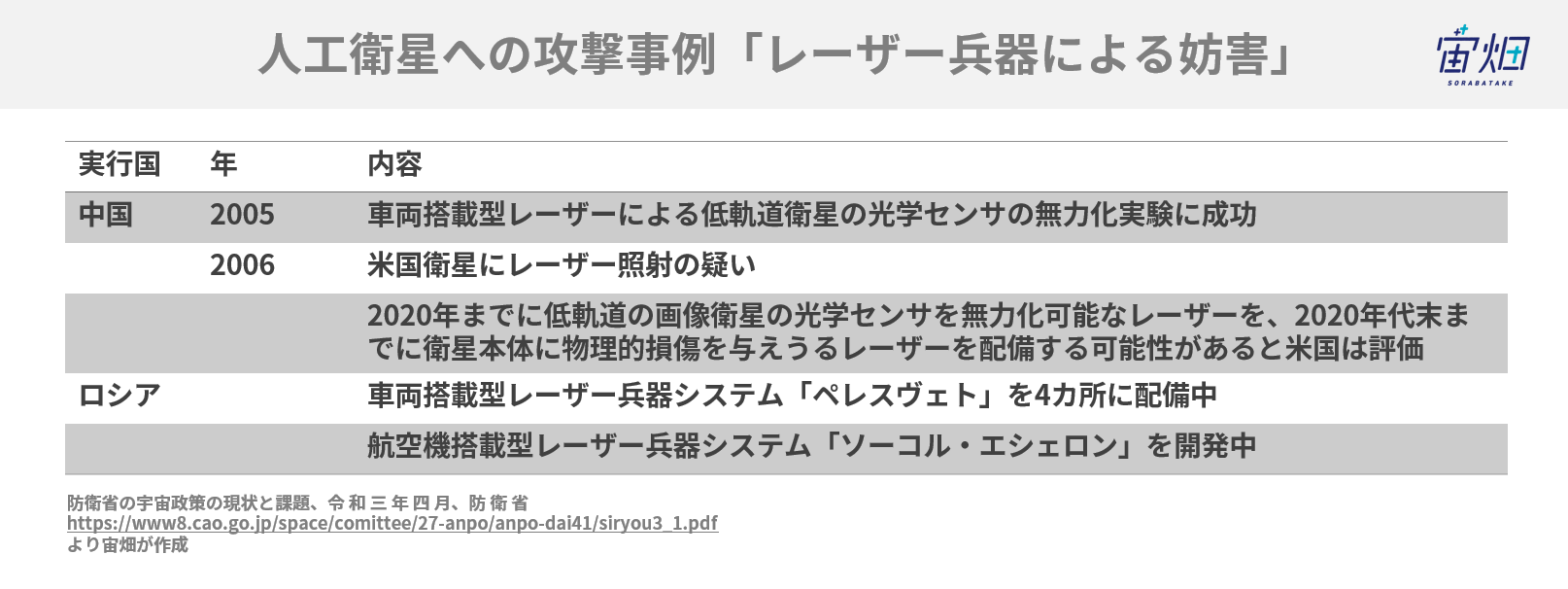

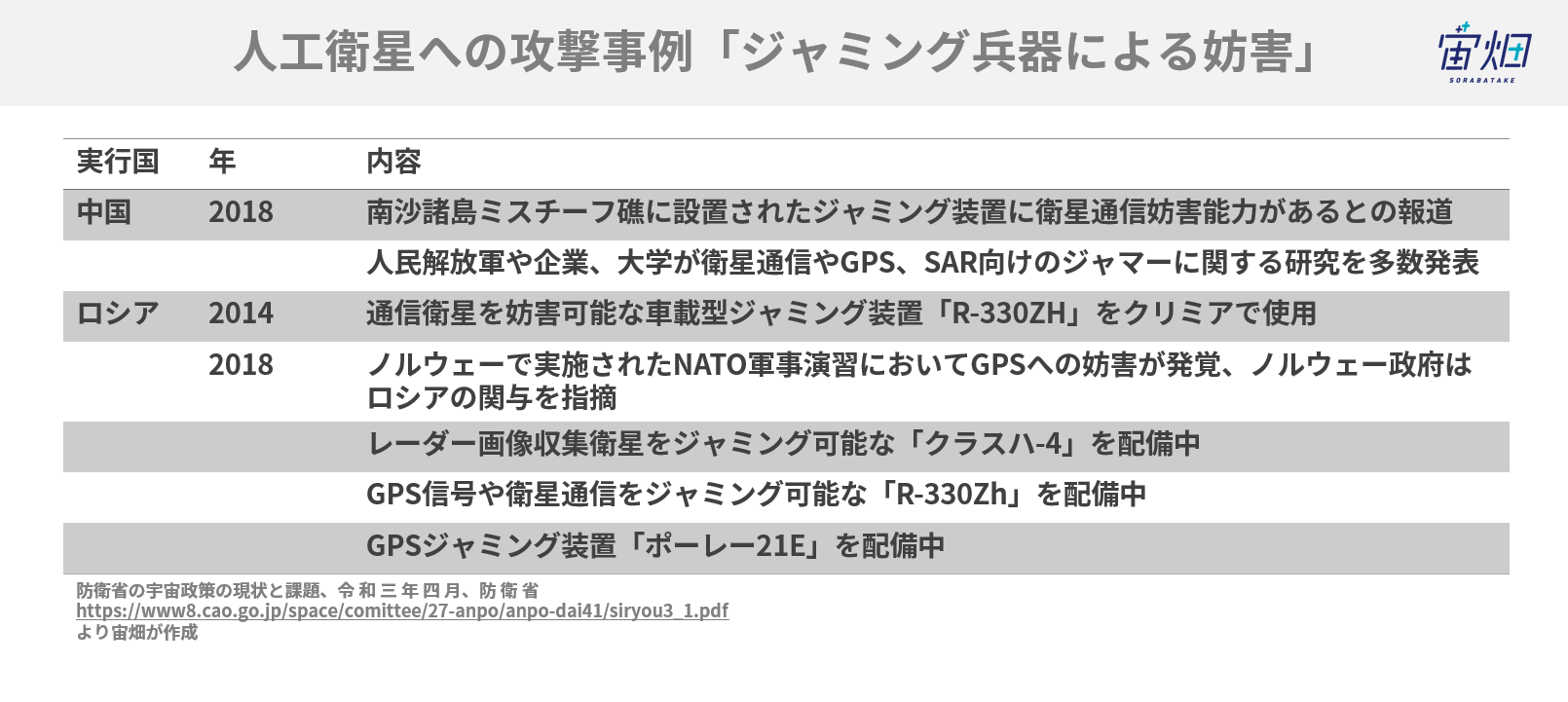

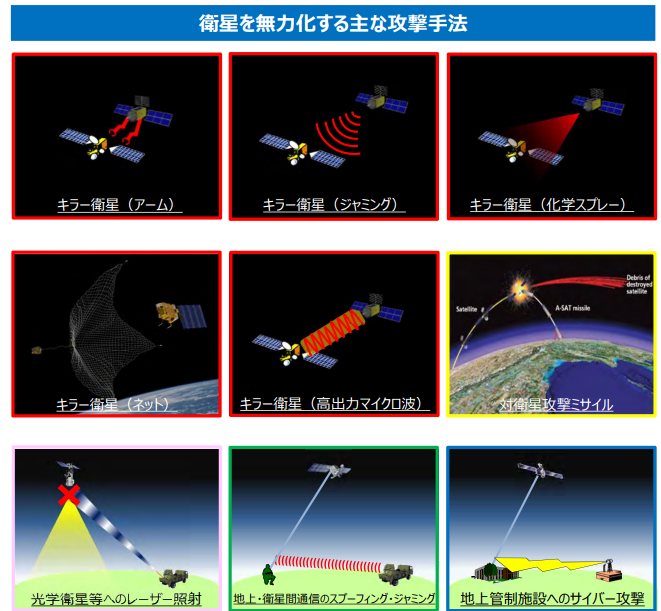

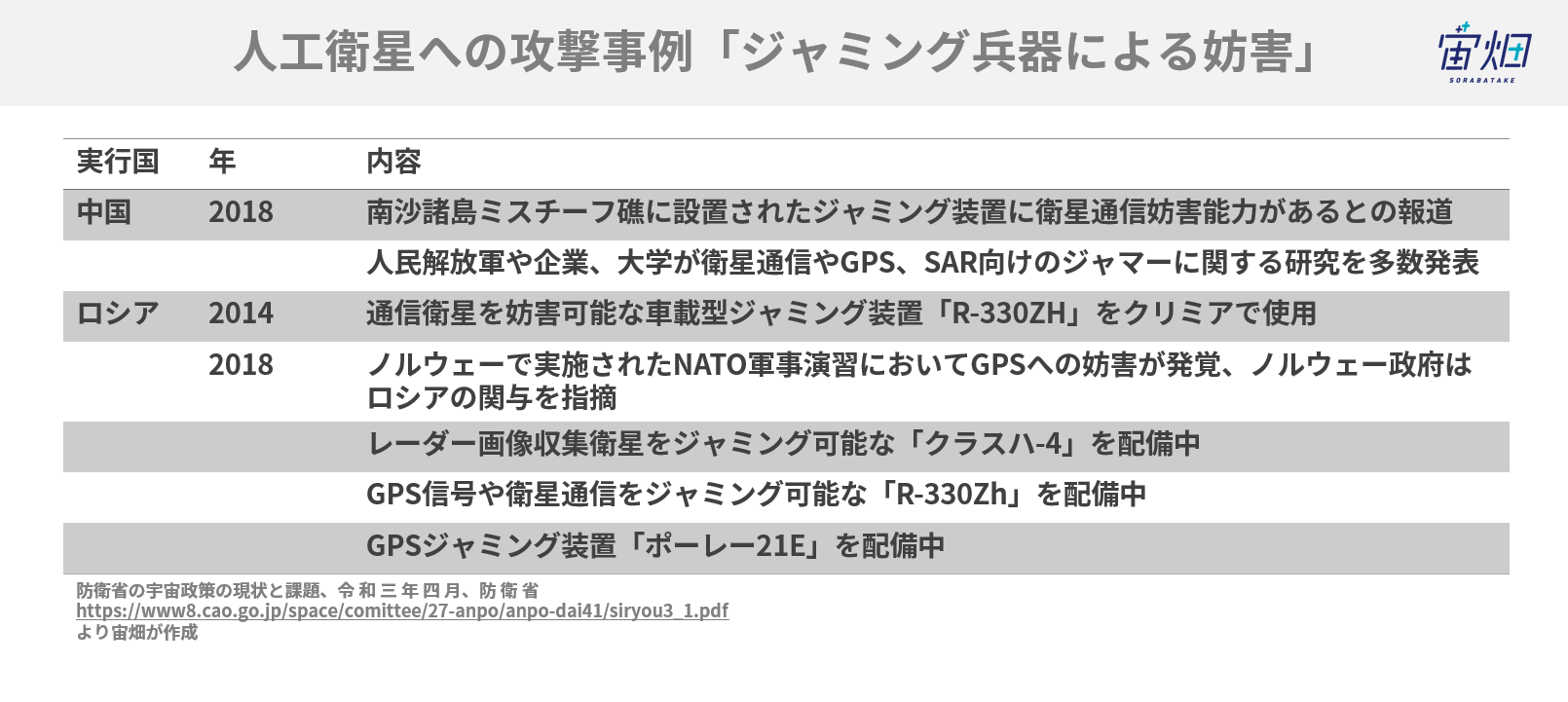

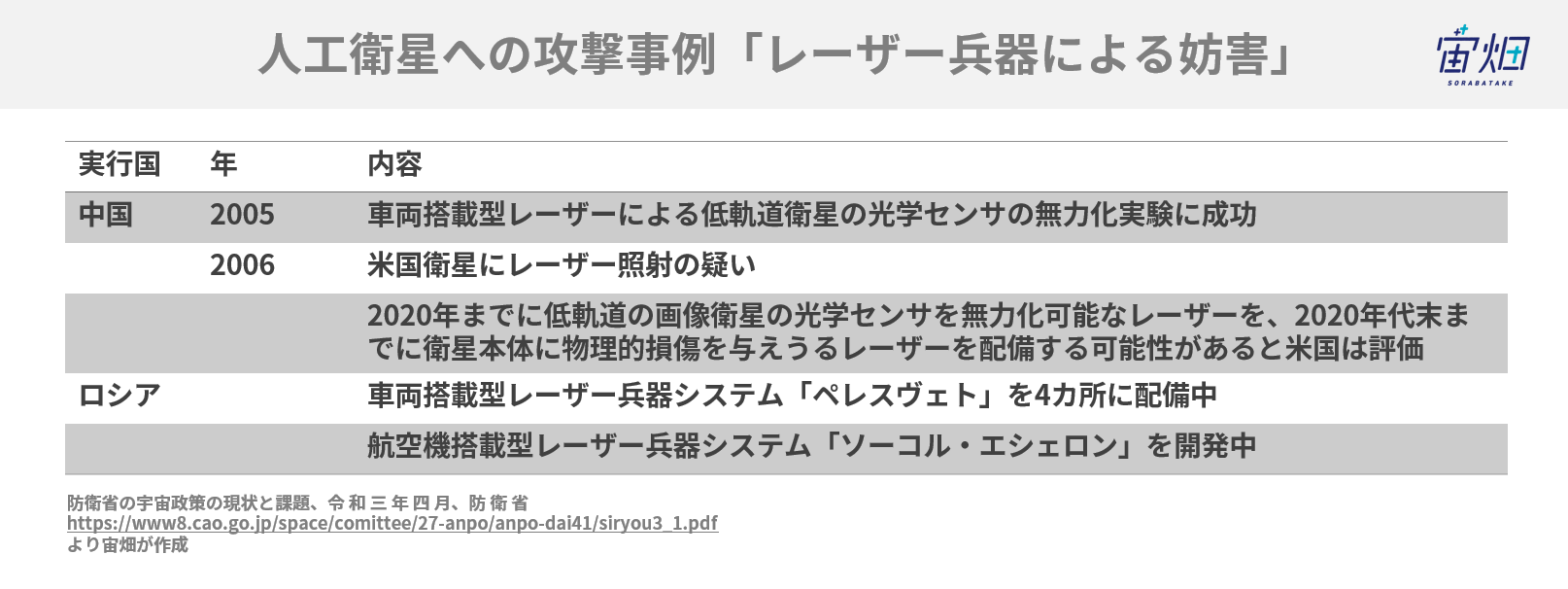

実際に、2005年頃から中国やロシアなどを中心に、衛星に対する攻撃や妨害行為が確認されています。

自動車を元に考える自動車と衛星のサイバーセキュリティの類似点と相違点

ステークホルダーの違い

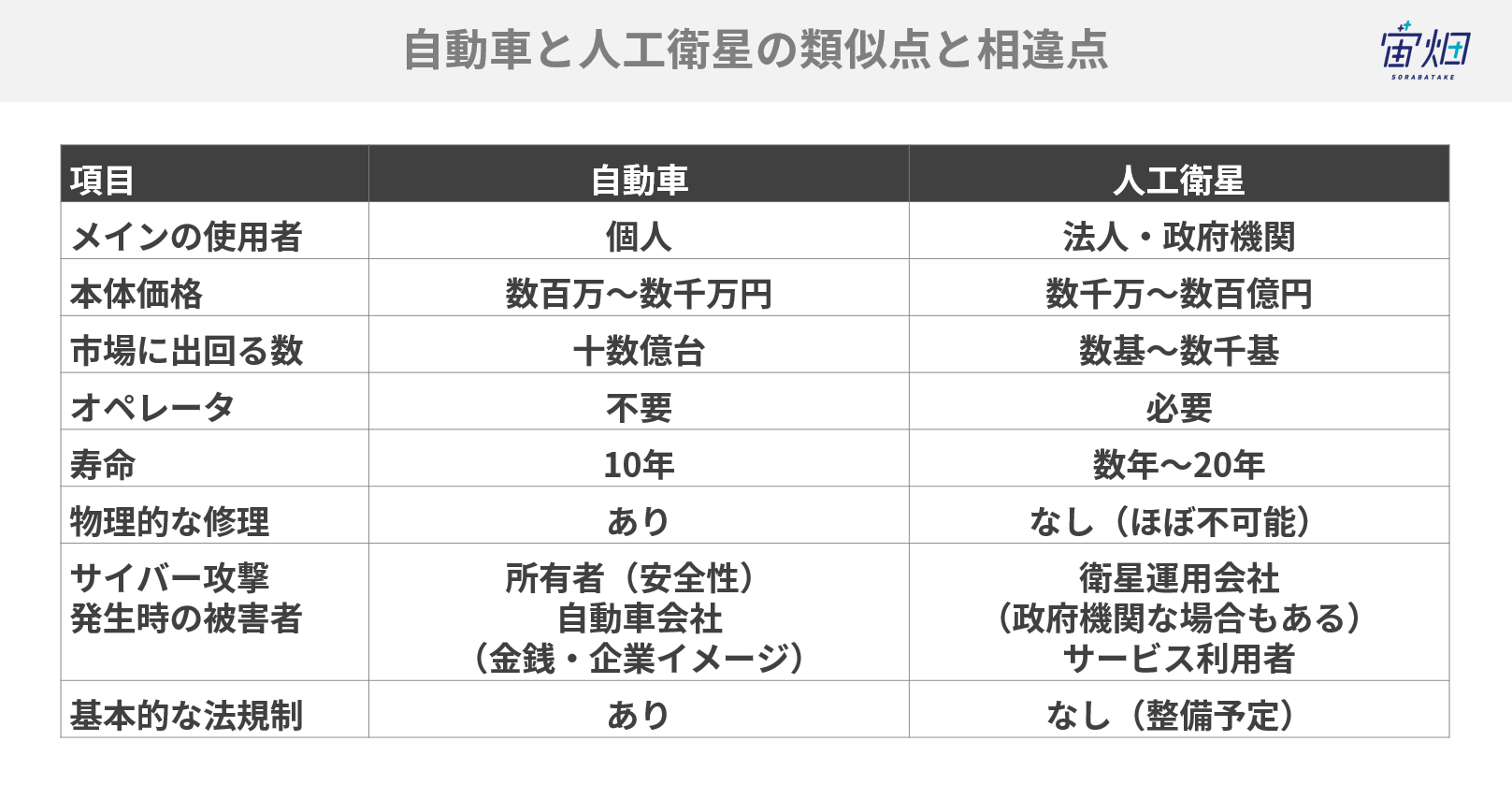

まず、自動車と衛星の大きな違いとして、自動車の使用主体は個人であり、人工衛星の使用主体は法人または政府機関であるという違いがあります。

そのため、1台あたりの価格も衛星の方が10倍以上高いケースがほとんどで、市場に出回っている台数は自動車の方が圧倒的に多いです。

サイバーセキュリティの観点で言えば、台数が多く一般の人が利用している自動車の方が、攻撃されるリスクは高いですが、1台が攻撃された場合の被害は人工衛星の方が大きいと言えます(生産された同じ設計の自動車全てが攻撃される場合は、その方が被害は大きそうですが)。

また、攻撃するハッカーのモチベーションを考えると、自動車へのハッキングは愉快犯・自己顕示欲と行ったことが考えられますが、人工衛星の場合、そういったことも考えられますが、人工衛星の所有者が政府機関であり、主要国の軍隊の宇宙への依存度が高まっていることから、各国の安全保障の文脈の中で語られることが多いです。

(参考)防衛省の宇宙政策の現状と課題、令 和 三 年 四 月、防 衛 省

https://www8.cao.go.jp/space/comittee/27-anpo/anpo-dai41/siryou3_1.pdf

NEW SPACEの潮流によりサイバーセキュリティの重要性が高まる

このように、自動車と同じく人工衛星にもサイバーセキュリティ対策が必要です。

近年、宇宙ビジネス業界では、NEW SPACEと呼ばれる新しい動きにより、これまで政府主導だった人工衛星の開発・運用に、新しいベンチャー企業が続々と参入してきています。

この動きに伴って、これまでは外部のインターネットとは完全に切り放された閉域のネットワークの中で運用されてきた人工衛星が、インターネットと接続されて運用されたり、人工衛星に搭載されるコンピュータに地上の市販品が用いられたりと、人工衛星が地上の製品と近い形態になってきており、セキュリティ対策の必要性が高まってきています。

法規制の整備状況

このような動きの中で、国際的に法規制の動きも進んでいます。

こちらも自動車と人工衛星それぞれの動きを比較しながら見ていきます。

自動車業界で進むサイバーセキュリティに関する法規

2020年6月末に、国際連合欧州経済委員会の下部組織「自動車基準調和世界フォーラム(WP29)」が、車両のサイバーセキュリティに関する法規(UN-R155)およびソフトウェアアップデートに関する法規(UN-R156)を採択しました。この決定により、欧州で2022年7月以降に販売される新車は、同基準に合致することが求められます。

日本においても、この国際基準を国内の保安基準に導入するための法令整備を行なうと、国土交通省から2020年12月25日に発表がありました。

適用時期は、無線によるソフトウェアアップデートに対応している車両は、新型車で2022年7月1日、継続生産車で2024年7月1日となっています。また、無線によるソフトウェアアップデートに対応していない車両は、新型車で2024年1月1日、継続生産車で2026年5月1日となっています。

UN-R155およびUN-R156の概要

国際法規の中で、自動車メーカーが注目すべきは、それぞれ7章の以下の節です。

UN-R155 https://unece.org/sites/default/files/2021-03/R155e.pdf

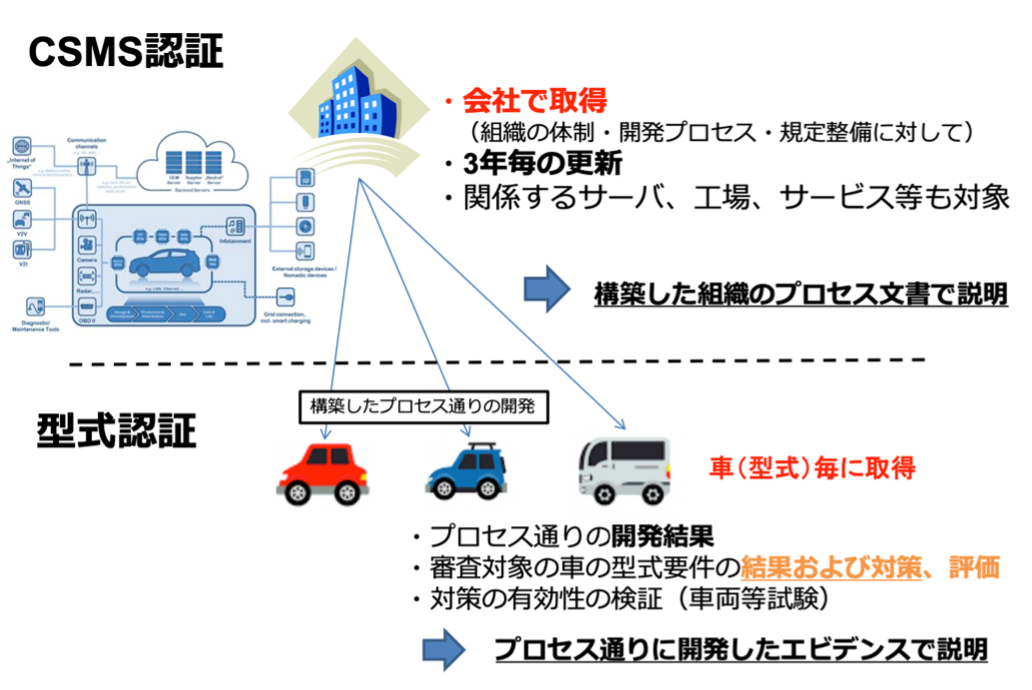

・7.2節 Cyber Security Management System (CSMS)の要件

・7.3節 Vehicle Types(車両型式)の要件

UN-R156 https://unece.org/sites/default/files/2021-03/R156e.pdf

・7.1節 Software Update Management System(SUMS)の要件

・7.2節 Vehicle Types(車両型式)の要件

UN-R155の7.2節は、自動車メーカーがApproval Authority(認証機関)もしくはTechnical Service(技術サービス)から、CSMSプロセス認証を取得するための要件が規定されています。

CSMSプロセス認証とは、自動車のサイバーセキュリティ対策プロセスに関する認証のことです。開発、生産の段階に加え、市場に出た後も常にサイバー攻撃などのリスクを評価、分析するための組織体制やプロセス構築が求められています。7.3節では、このCSMSプロセスに基づき開発された自動車の型式認証を取得するための要件が規定されています。

UN-R156の7.1節は、自動車メーカーが認証機関もしくは技術サービスからSUMSプロセス認証を取得するための要件が規定されています。

SUMSプロセス認証とは、自動車のソフトウェアアップデートを管理するプロセスに関する認証のことです。7.2節は、このSUMSプロセスに基づき管理されるソフトウェア(SW)を、セキュリティに配慮されたソフトウェアアップデート機能を通じて適用される自動車の型式認証を取得するための要件が規定されています。

従来の「型式認証」は、自動車メーカーが新しく自動車を生産、販売する際に、国の保安基準をクリアしているかを国が審査してきました。

今後は、UN-R155が適用された後は、型式認証の審査を受けるにあたり、国の保安基準に加え、CSMSプロセス認証を受けていることが前提となります。CSMSで構築したプロセス通りの開発結果が車体や部品に反映されているかどうかなどが厳しく審査されるようになるのです。(UN-R156も然り)

CSMSプロセス認証やSUMSプロセス認証を取得しなければ、法規適用対象国となる市場では、車を販売・登録することができないということになります。

宇宙業界は国際的な法規を議論している段階

宇宙空間におけるサイバーセキュリティ政策については、自動車と比較するとこれから整備が進んでいく分野で、国連などが議論は進めているものの、国際協定やガイドラインなどの採択には至っていません。しかし、法整備を進めようとしている国も出てきています。

ここでは、各地域の取り組みを紹介します。

アメリカ

ホワイトハウスは、2020年9月に「Cybersecurity Principles for Space Systems(宇宙システムにおけるサイバーセキュリティ原則)」を発表しました。

同原則が発表される以前もアメリカでは、衛星の所有者は、衛星のコマンドの暗号化や、地上サイトの運用におけるデータ保護対策を考慮すべきであるという内容が盛り込まれた、「National Space Traffic Management Policy(国家宇宙交通管理政策)」が2018年6月に発表されていました。

さらに同年9月に発表された国家サイバー戦略では、宇宙資産とそれを支えるインフラをサイバー脅威から守るための取り組みを強化すべきだと明言されていました。

このように、アメリカでは宇宙空間におけるサイバーセキュリティ政策について言及された文書はありましたが、包括的に取りまとめられたのは「Cybersecurity Principles for Space Systems」が初めてです。

同原則に記されているのは、以下の5つの内容です。

(1)宇宙システムとそれを支えるソフトウェアを含むインフラは、リスクベースのサイバーセキュリティ情報に基づいたエンジニアリングを用いて開発・運用されるべきである。

(2)宇宙システム運用者は、運用者または自動制御センター・システムが宇宙機のポジティブ・コントロールを確実に維持または回復し、重要な機能およびそれらが提供するミッション、サービス、データの完全性、機密性、可用性を検証するための機能を含む、宇宙システムのサイバーセキュリティ計画を策定または統合すべきである。

(3)宇宙システムのサイバーセキュリティの要件と規制は、広く採用されているベストプラクティスと行動規範を活用すべきである。

(4)宇宙システムの所有者と運用者は、法律と規制で認められている範囲で、ベストプラクティスと緩和策の開発を促進するために協力すべきである。

(5)宇宙システムのセキュリティ要件は、宇宙事業者が適切なリスク許容度を管理し、民間、商業、その他の非政府の宇宙システム事業者に、過度の負担をかけないようにしながら、効果的に設計されるべきである。

頻発する衛星へのサイバー攻撃。ホワイトハウスがセキュリティ強化に関する指令を発表【週刊宇宙ビジネスニュース 8/31〜9/6】

参考:

Cybersecurity Principles for Space Systems ,2020.10.09,Federal Register

Trump Administration Establishes Cybersecurity Principles for Space Systems,2020.09.09,SECEURE WORLD

https://www.secureworldexpo.com/industry-news/trump-cybersecurity-space-system-policy

欧州

ヨーロッパにおいても、宇宙空間におけるサイバーセキュリティ対策には関心が高まっているようです。

2019年11月には、ベルギーにあるEuropean Space Security and Education Centre(通称、ESEC)に「サイバー訓練センター」を設立しました。ここでは、職員やパートナー企業の従業員がサイバー攻撃に備えた訓練を受けられるようになっています。

参考

http://www.esa.int/Safety_Security/ESA_practices_cybersecurity

日本

安全保障の観点から宇宙システムのサイバーセキュリティ対策のための民間向けガイドラインの策定が、2021年6月に発表された宇宙基本計画工程表の改訂に向けた重点事項のポイントとして挙がっています。スケジュールは明らかになっていないものの、今後の数年間でルール作りが行われていくものと見られています。

宙畑メモ 宇宙基本計画工程表

宇宙基本法に基づき策定している、日本が宇宙分野においてどのような施策を実行していく予定か、計画を示す資料です。この計画は毎年見直され、年末に改定されます。

https://www8.cao.go.jp/space/plan/plan2/kaitei_fy03/juten_gaiyo.pdf

車と衛星のシステム構成からみる攻撃ポイントとその対策

ここからは具体的に人工衛星で考えられる攻撃のポイントについて考えていきます。

自動車と人工衛星のシステム構成

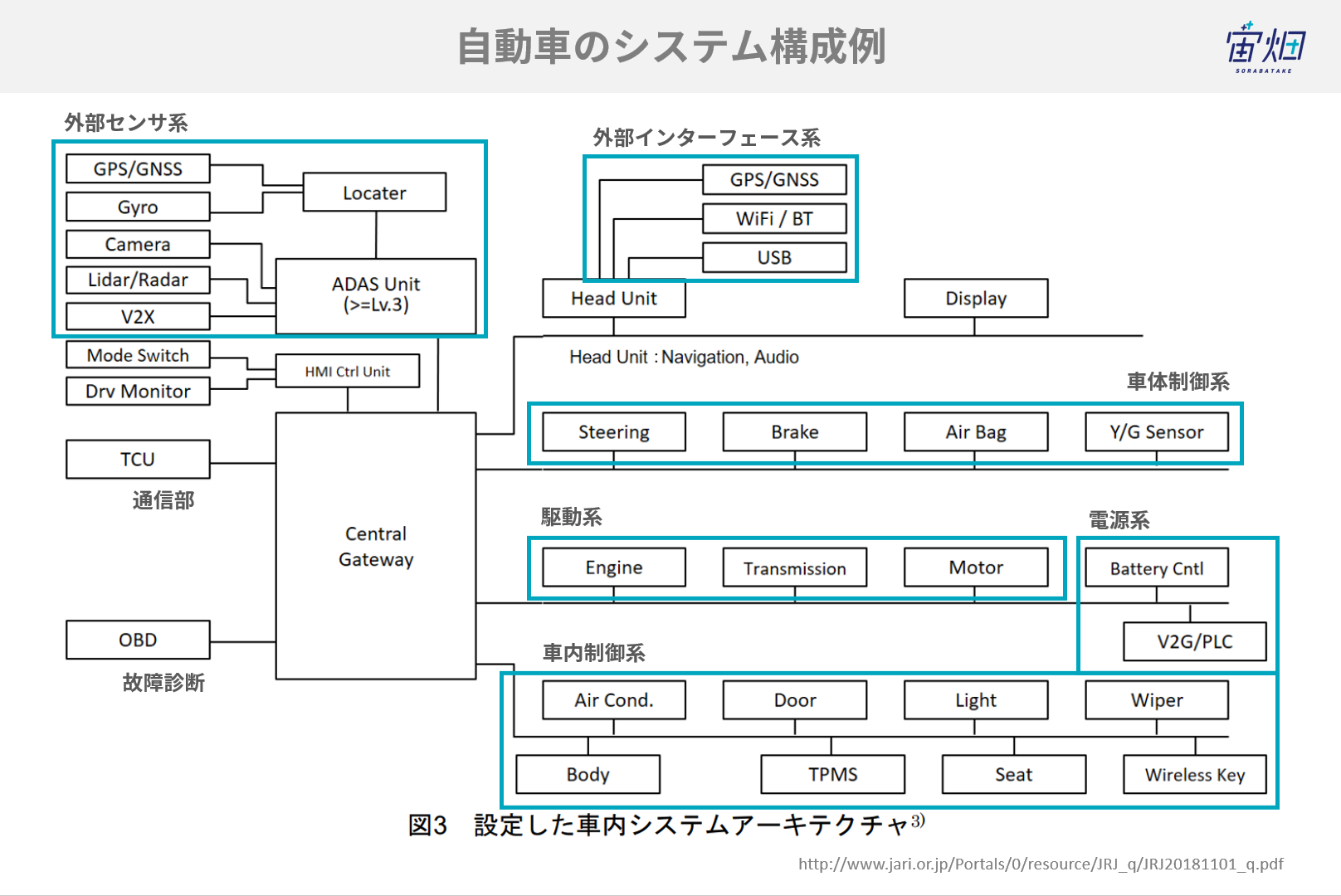

まずは、自動車と人工衛星のシステム構成を比較してみたいと思います。自動車のシステム構成の一例を以下に示します。

システム構成図を見ると、右下の方に従来からの自動車の基本的な部分である、エンジンやモーターなどの駆動系やそれらを動かす電源系、車体/車内の制御部が配置されています。

また図の上部には、近年の技術の発達に伴って、危険を察知し安全を守るための外部センサ系として、GPSやジャイロ、カメラ、LIDARなどが搭載されています。

さらに、図の右上には外部の機器とつながるためのWiFiやUSBなどの外部インターフェースが用意されています。

また、全ての系は中央の「Central Gateway」に接続され、左側の通信部を介して、車外と通信を行う構成になっています。

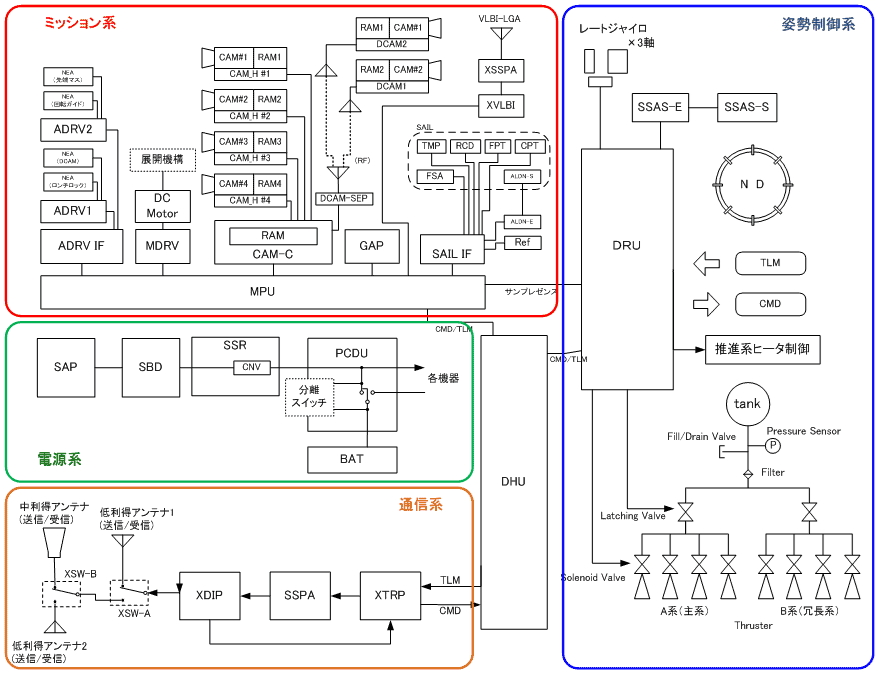

一方の人工衛星のシステム構成は以下の通りです。

人工衛星でも同じように、中央のDHU(データハンドリングユニット)を介して、全ての系がつながっています。

人工衛星でも自動車と同様、地上と通信を行うための通信系や衛星内部の機器を動かすための電源系を持ちます。

図の右側にある「姿勢制御系」は一見すると、自動車とは異なるように見えますが、下部にあるタンクやスラスタは衛星の向きや位置を変えるための制御装置であり、自動車でいうところの「駆動系」や「車体制御系」に相当します。

また、上部にあるジャイロは衛星の回転を把握するためのもので、「SSAS」は太陽光の向きから衛星の姿勢を判断するセンサであり、この部分は自動車の「外部センサ系」に相当すると考えられます。

このように、自動車と人工衛星はシステム構成としてとても似ています。そこで、自動車でのサイバーセキュリティの攻撃ポイントの考え方を、人工衛星にも転用することで、人工衛星におけるサイバーセキュリティの攻撃ポイントを考えてみることにします。

なお、今回の検討はあくまで宙畑編集部による考察であり、全てのリスクを考慮できているわけではないことをご了承ください。

通信インターフェースを使った攻撃

自動車における攻撃でまず着目するのは通信インターフェースです。

悪意のある信号を、通信インターフェースを介してシステム内に送り込むことで、システムに誤った挙動をさせることが可能となります。

通信のインターフェースの攻撃では、例えば以下のようなケースが考えられます。

地上局と偽ってコマンド送信

人工衛星は常に、地上からコマンドを受けて、その指示をもとにしてミッションを実施しています。

衛星が意図していないコマンドを受けると誤動作の危険があるため、衛星にコマンドを送信するための周波数は一般的には各企業・機関の中で秘匿情報として取り扱われ、暗号化された情報がやり取りされます。

なんらかの方法で、上記の情報を得ることができれば、本来の地上局と偽って、人工衛星に向かって誤ったコマンドを送付することができます。

地上局自体をハッキングしてコマンド送信

もしくは、本来の地上局自体をハッキングすることで、狙った衛星に向かってコマンドを送るという方法も考えられます。

地上局は衛星との通信機会を多くするため世界中にあり、衛星運用者は自社からインターネットや専用線で地上局にアクセスします。この部分をハッキングすることで、本来の地上局をハッカーの思うままに操ることができるのです。

通信衛星が仲介する通信の中にウイルスを仕込む

上記、2ケースは、衛星と通信する地上局は、衛星を運用する事業者の想定でした。それ以外のケースとして、通信衛星がサービスとして提供する衛星通信の中にウイルスを仕込むということも考えられます。

この場合、通信衛星自体が影響を受けることはないと考えられますが、通信の受け手にウイルスがばらまかれると考えられます。

センサインタフェースを使った攻撃

サイバー攻撃のもう一つの入口がセンサです。センサが取得するインプットに細工をすることで、システムに本来とるべきではない挙動を撮らせることができます。

GPSのジャミング(敵対的信号妨害)

ジャミングとは、通信を阻止するために、通信が行われている周波数に妨害信号(ノイズ等)を送る行為を言います。

GPS妨害装置は、自動車のGPSによる追跡を遮断したいなどの意図で市場に一般的に出回っており、使用することでGPS電波受信障害を起こすことができます。GPSは電波が弱く、小さな出力でも妨害が可能なため、テロ等による妨害や悪意のあるいたずらによって被害を受けることがあります。

実際に地上で起きたジャミングの例としては、2010年8月23~25日の間韓国でのGPS電波受信障害があります。韓国はこの原因として、GPS妨害能力がある車載装置を北朝鮮が使用したと判断しています。

人工衛星にもGPSは搭載されているため、妨害信号が送られることで、地上の装置と同様にGPS受信障害が発生し、衛星自身の場所や自国が分からなくなるといったトラブルに発展する可能性があります。

参考

GPSはじめ他国の測位衛星が使用不可能になるケース(論点1-2)に関する考え方 、平 成 2 2 年 1 2 月 2 7 日 、内閣官房宇宙開発戦略本部事務局

https://www.kantei.go.jp/jp/singi/utyuu/QZSkaihatsu/dai1/siryou4.pdf

GPS以外のセンサ

人工衛星にはGPS以外にも様々なセンサを搭載しています。

例えば、太陽センサや恒星センサは、太陽光の方向や星の位置を頼りに衛星の姿勢を把握するセンサのため、衛星に搭載されたセンサに偽の光を入れたり、真っ暗にしてしまえば、衛星は自身がどちらを向いているのか判断できなくなってしまいます。

衛星が自身の姿勢を見失うと、電力を確保するための太陽電池パネルを太陽方向に向けられなくなり、電力が枯渇し、衛星は動かなくなってしまいます。

他にも、地球の磁力を測定して、方位磁針のように向きを知る方法もあり、こちらのセンサも衛星に大きな磁石を近づけると、向きが分からなくなってしまいます。

実際に、宇宙空間で活動する衛星にこのような攻撃を仕掛ける場合、地上からレーザー兵器を使用するようです。

さらに、近年ではASAT(Anti Satellite)と呼ばれる衛星に近づいて、衛星を破壊するための実験を中国やロシアが行うなど、絶対にあり得ない世界でもなくなってきています。

加えて、軌道上サービスと呼ばれる、軌道上を周回する衛星に対して、燃料補給や軌道変更などのサービスを提供する宇宙ビジネスも計画されており、こちらは平和利用であるものの、サービス提供側の衛星がハッキングされれば、サービスを受ける側の衛星の脅威になることもあるかもしれません。

軌道上サービスは宇宙市場の起爆剤か~企業、市場規模、需要と課題~

軌道上サービスミッションに係る安全基準(JERG-2-026)(2019年12月、宇宙航空研究開発機構)

https://sma.jaxa.jp/TechDoc/Docs/JAXA-JERG-2-026.pdf

サプライチェーンマネジメント

前章では、すでに製造された製品に対して、外部からどのような攻撃が考えられるかについて考察しました。昨今のサイバー攻撃は、市場出荷後の製品に対してだけではなく、標的企業が利用するソフトウェアや製品への不正なプログラムの埋め込み等の、サプライチェーンを狙った攻撃が増加しています。

自動車業界におけるサプライチェーンマネジメント

自動車業界もその例外ではなく、サプライチェーン全体のセキュリティの向上を優先課題ととらえてお り、中小企業を含めた全ての企業に対してガイドラインが発行されています。

また、自動車における車載ソフトウェアやネットワークの標準化を進める一般社団法人JASPARの情報セキュリティ推進WGでもセキュリティ対策の指針に検討が進められており、「サプライチェーンソフトウェア品質ガイドVer.1.0」として 2022年3月に発行される予定となっています。

人工衛星におけるサプライチェーンマネジメント

車と同様のことは衛星でも考えられます。

人工衛星のサプライチェーンは車ほど分業化は進んでおらず、関連する企業数は多くはないと考えられますが、それでもサプライチェーンの中で、なんらかの脅威が混入する可能性はあり得ます。

従来はソフトウェアまで含めて1機ずつオーダーメイドでしたが、近年は衛星自体の数が多くなり、標準化が進められ、衛星機能の一部分だけを提供するベンチャーなども出始めています。

このような世界が広がっていくと、パソコンのパーツのように様々な企業から機能を寄せ集めて衛星を作れるようになるため、その製造工程の中でなんらかのリスクが埋め込まれる可能性も高まっていくことになります。

人工衛星のセキュリティ向上へのアプローチ

ここまで、まだ十分とは言えない人工衛星のサイバーセキュリティについて検討してきました。もちろん、人工衛星でも全く対応していないというわけではなく、複数のアプローチでセキュリティを高める工夫が行われています。

この章では、実際に行われているセキュリティ向上アプローチについてご紹介します。

従来のアプローチ:CCSDS暗号アルゴリズム

現在、人工衛星においてよく用いられている通信方式としてCCSDSという通信方式があります。

CCSDSが推奨している暗号化の方式としてCCSDS暗号アルゴリズム(CCSDS 352.0-B-1)というものがあります。

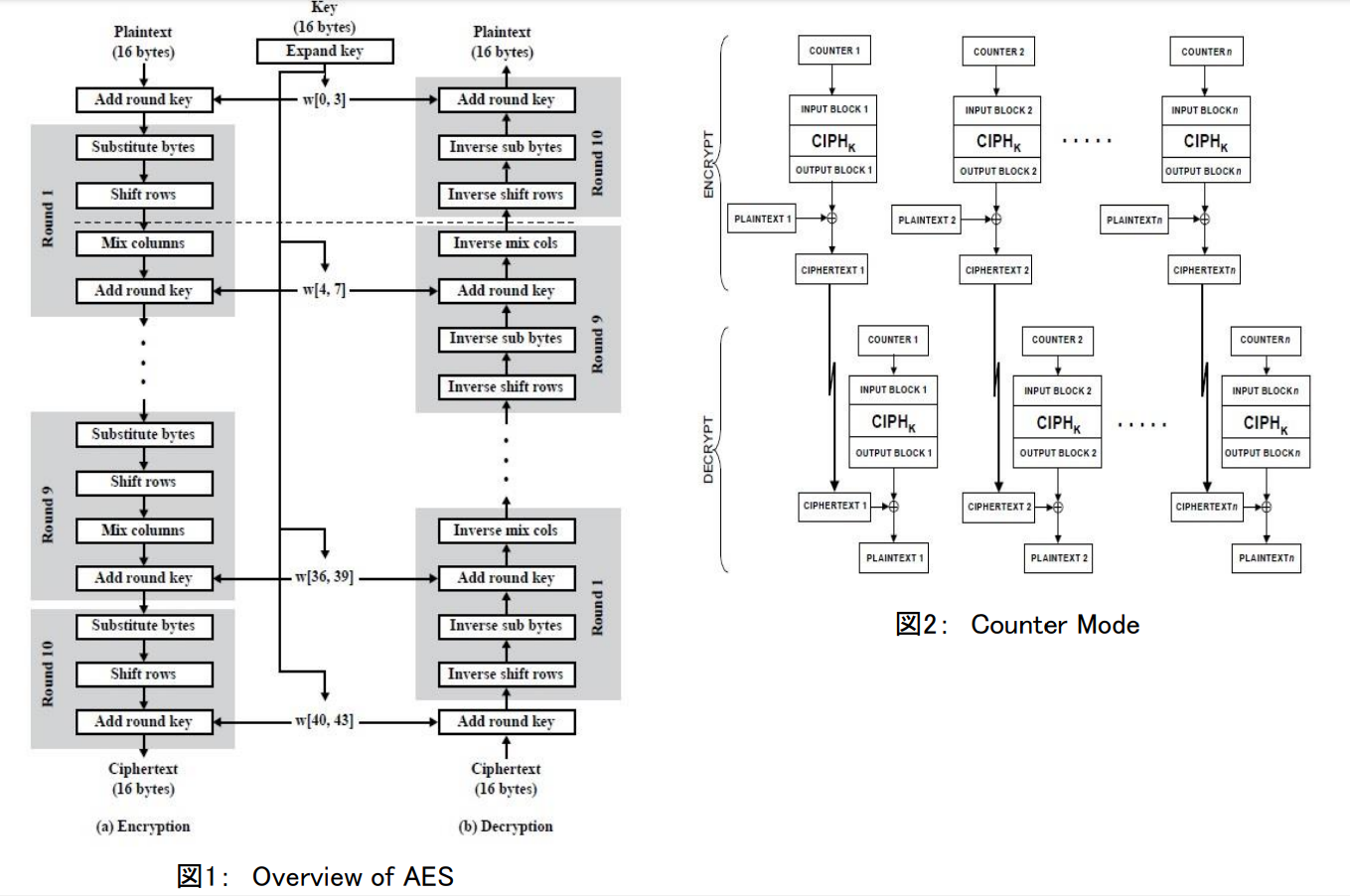

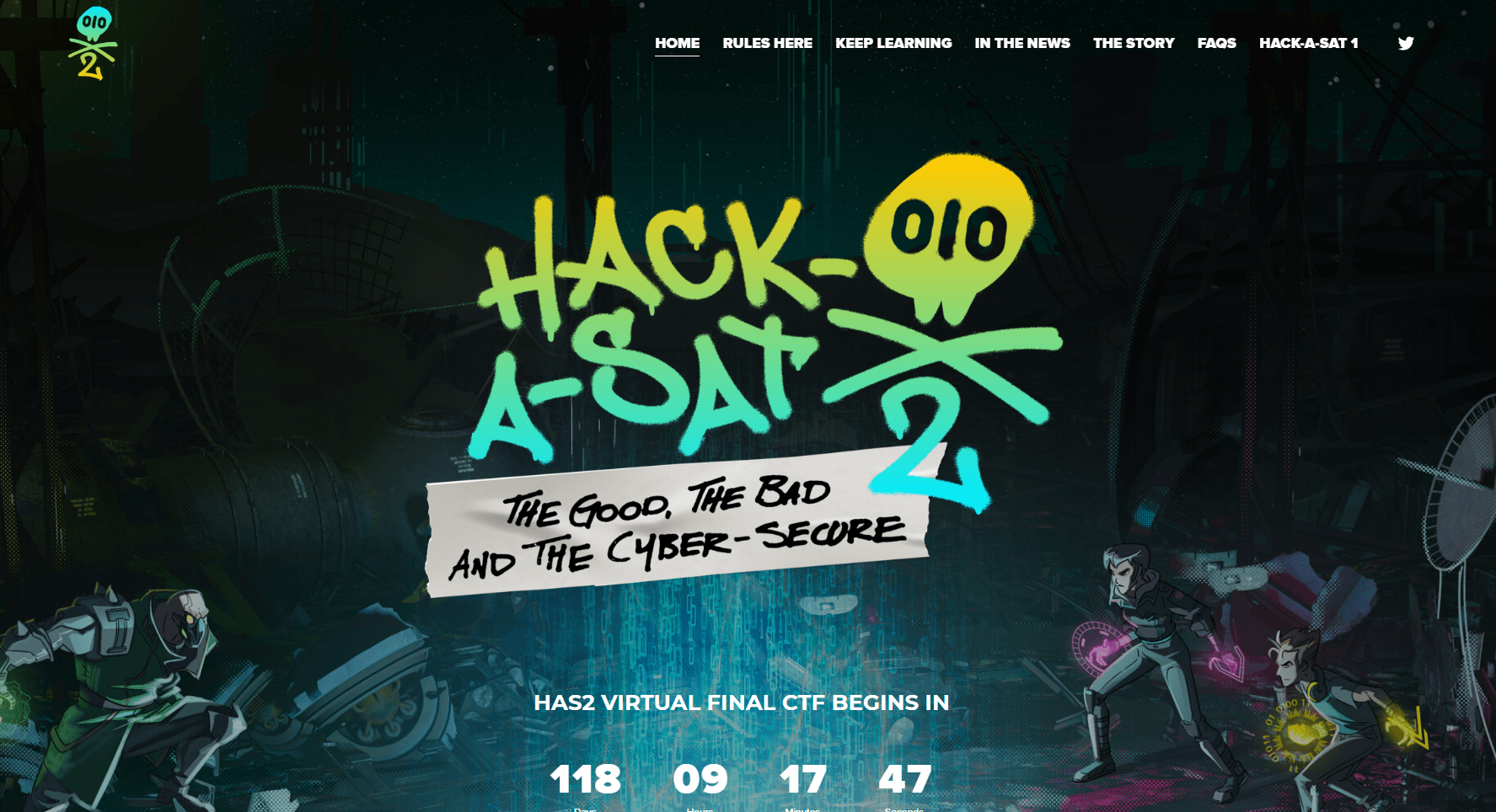

CCSDS暗号アルゴリズム推奨規格では、宇宙機および地上システムのいずれにおいても、単一の対称ブロック暗号アルゴリズムである「Advanced Encryption Standard (AES)」(図1)の、カウンター(CTR)モード(図2)、最短鍵長128bitを使用して機密性を確保するよう推奨しています。

参考

CCSDS CRYPTOGRAPHIC ALGORITHMS(2014年12月)

https://stage.tksc.jaxa.jp/ccsds/docs/files/greenbook/sea/350_9_g_1.pdf

最近のアプローチ:ホワイトハッカーによるコンテスト

これまでの対策に加えて、最近ではホワイトハッカーによるハッキングのコンテストも開催されています。

アメリカでは空軍と宇宙軍が協力して、衛星のサイバーセキュリティに関するコンペを開催しています。

参加者は、Capture the Flag形式※のコンペで、自身の衛星システムを守りながら、相手のシステムに攻撃をしていきます。

2020年に開催された第一回の大会では、最終ラウンドにおいて世界で初めて軌道上にあるアメリカが運用する衛星へハッキングする挑戦が行われました。

第二回となる今年の大会は、2021年12月11日に開催される予定で、1位に5万ドル、2位に3万ドル、3位に2万ドルの賞金が与えられます。

※Capture the Flag形式

情報セキュリティのスキルを用いて、課題の中から隠された答えとなるFLAGを見つけ出し、得点を稼ぐ競技形式

Space Security Challenge 2021: Hack-A-Sat 2

https://www.hackasat.com/

アメリカは小型衛星を増やすことで、攻撃の対象を分散させる狙い

様々な脅威が高まるなか、高価で希少な人工衛星の脆弱性が浮き彫りになっています。

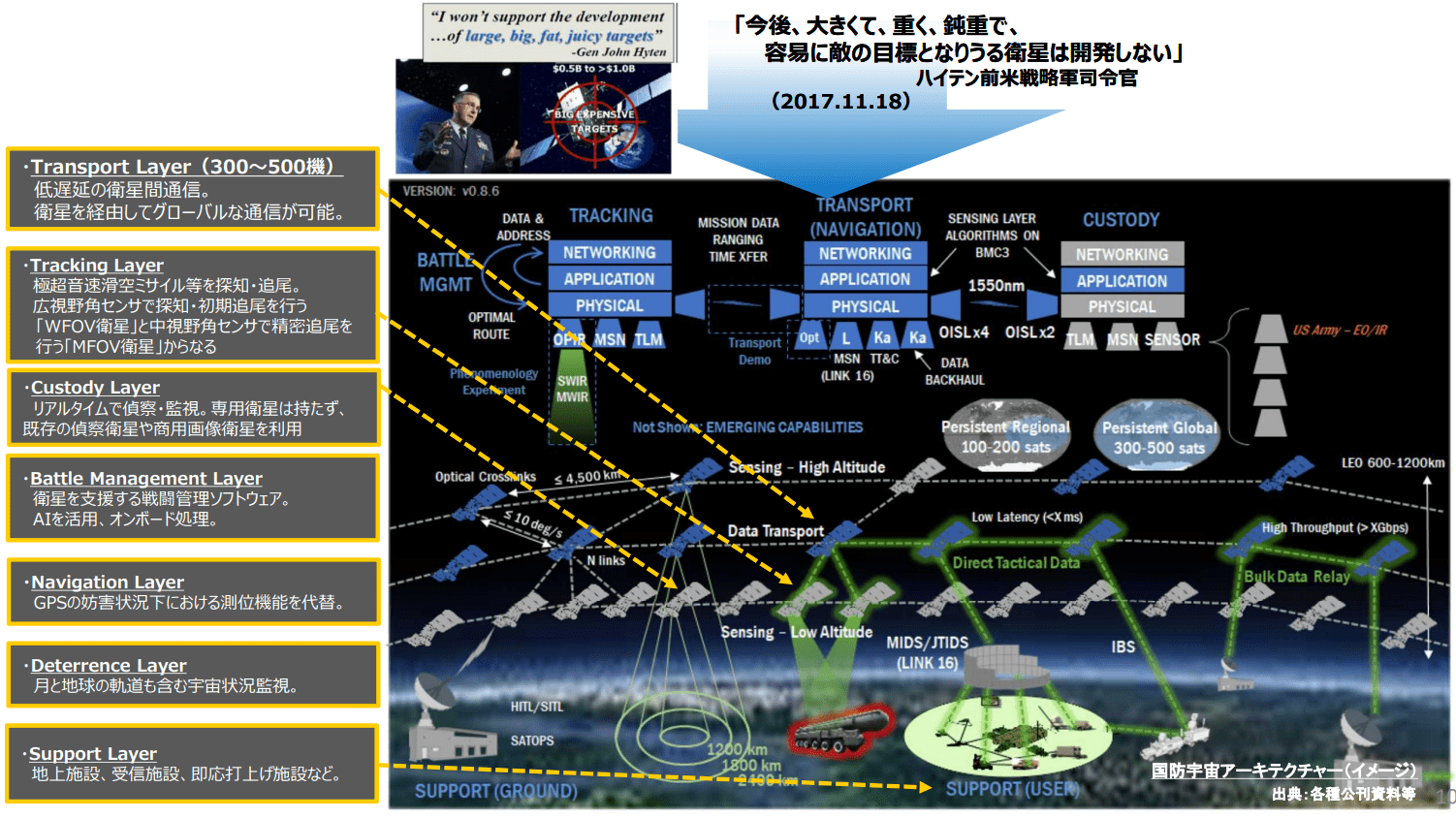

そこで、アメリカ宇宙開発庁(SDA)は、数百機以上の安価な小型衛星を打ち上げて、通信・測位・偵察・宇宙状況監視・ミサイル追尾などを行う「国防宇宙アーキテクチャー(NDSA:National Defense Space Architecture)」計画が進展しています。

大手IT企業も注目する宇宙のサイバーセキュリティ

また、Microsoftは2021年6月、アメリカの Space Information Sharing and Analysis Center(Space ISAC)の設立メンバーとして参加することを発表しました。

Space ISACは宇宙のサイバーセキュリティに関する情報共有を行う組織で、2021年のSmall Satellite Conferenceでも小型衛星のサイバーセキュリティに関するセッションを主催しています。

Microsoft Joins Space-Focused Threat Intelligence Sharing Community

https://www.nextgov.com/emerging-tech/2021/06/microsoft-joins-space-focused-threat-intelligence-sharing-community/174911/

クラウドベースの衛星運用プラットフォームを開発するSpaceit社は、2021年8月、プレシードラウンドとして1.3億円を調達し、サイバー攻撃に対するシミュレーターの開発を進めています。

Spaceit’s Pre-Seed Funding Garners 1 Million Euros For Satellite Ops + Space Cybersecurity Solutions

https://news.satnews.com/2021/08/10/spaceits-pre-seed-funding-garners-1-million-euros-for-satellite-ops-space-cybersecurity-solutions/

このように、巨大IT企業から宇宙ベンチャーまで今後も宇宙に関するサイバーセキュリティの話題が増えていくものと思われます。

参考文献

宇宙システムに対する脅威・リスク関連の動向(2018年12月~現在)

第81回宇宙政策委員会、令和元年6月24日、宇宙開発戦略推進事務局

https://www8.cao.go.jp/space/comittee/dai81/siryou4.pdf

まとめ

本記事では、人工衛星のサーバーセキュリティを、先を行く自動車の事例と比較しながら整理しました。

ハッキングする側の技術の向上や、NEW SPACEと呼ばれる宇宙ビジネスの新しい潮流の中で、宇宙ビジネスにおける「サイバーセキュリティ」はますます重要な地位を占めていくものと考えられます。

日本では法整備含めてこれから推し進めていく段階であり、今後の政策・技術動向に注目です。