宇宙サイバーセキュリティの被害事例と高まる脅威 現在進む対策とは?

近年増えている宇宙とサイバーセキュリティについて事例などを交えてご紹介します。

昨今、テクノロジーの進化とともに、日本に限らず世界各国でサイバー攻撃事案が発生しており、サイバーセキュリティ対策がさらに求められる時代となっています。

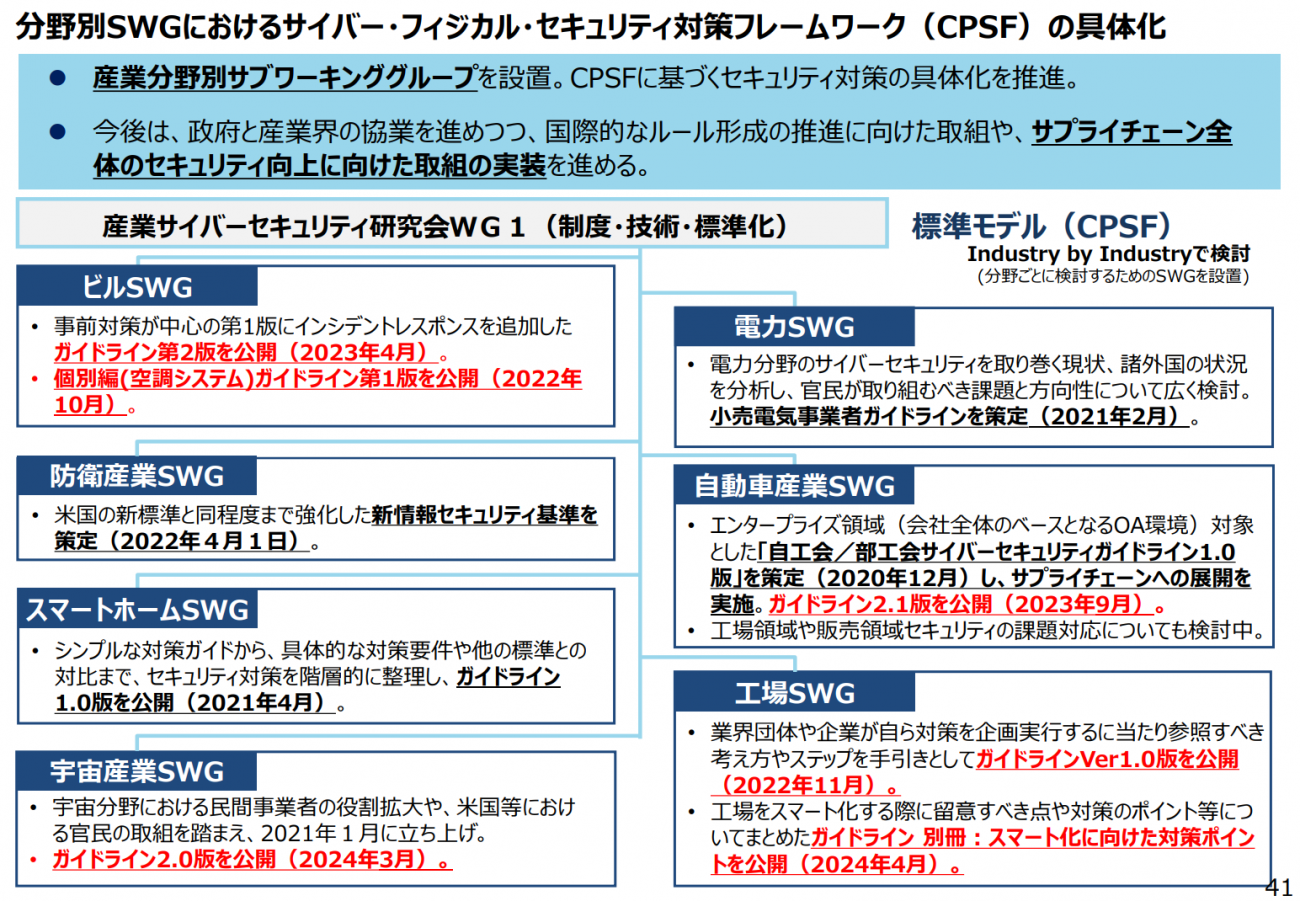

そのため、日本では2017年12月に経済産業省主導のもとで「産業サイバーセキュリティ研究会」が設置され、サイバーセキュリティ対策の境界に向けて議論と具体化が進められています。

研究会では、分野別にワーキンググループが設置され、その分野のひとつに宇宙産業もあります。

そこで、本記事では、宇宙産業のサイバーセキュリティについて、最新事例を交えながら概観をまとめました。

何が危険? もしも宇宙サイバーセキュリティ対策を整備しなかったら

現在、人工衛星や地上局で構成される宇宙システムは、衛星通信、位置情報、気象情報など日常生活に必要不可欠なサービスを提供しています。

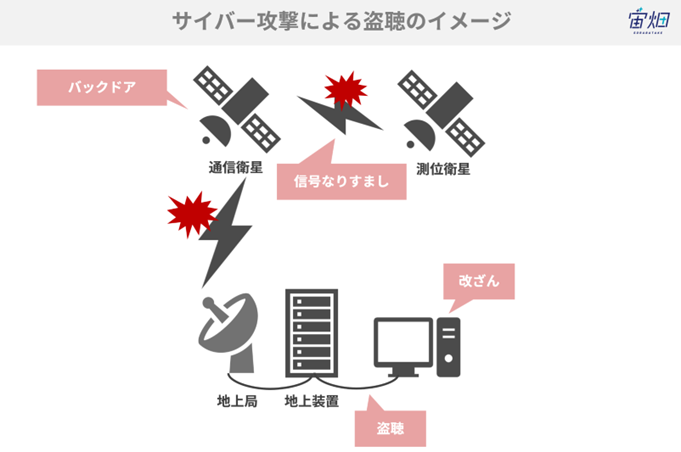

これらのシステムが、妨害電波によってサービス中断に至ったりや、盗聴によって、衛星の機密情報が漏洩したりすると、私たちの生活に重大な問題を引き起こす危険性があります。

加えて宇宙システムに対するサイバーセキュリティ以外の脅威としては宇宙ゴミの偶発的な衝突、対衛星兵器(ASAT兵器)による意図的な攻撃、宇宙天気と呼ばれる太陽フレアや磁気嵐による異常電波など様々なものがあります。

宇宙システムへの脅威を整理した表を示します。

表 1-1宇宙システムに対する脅威の分類(文献 [1]より筆者作成)

非自然的ハッカーによるサイバー攻撃

ASAT兵器による物理攻撃宇宙ゴミ

| 人為的 | 非人為的 | |

| 自然的 | ー | 宇宙天気 |

| 非自然的 | ハッカーによるサイバー攻撃 ASAT兵器による物理攻撃 |

宇宙ゴミ |

宇宙システムへの脅威の中でもサイバー空間における脅威は、人為的かつ非自然的な脅威と位置付けられています。

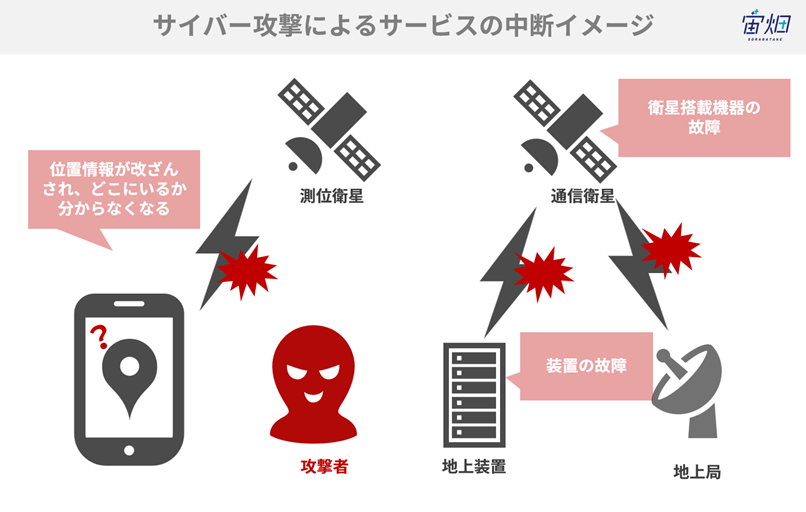

たとえば、自動運転や災害対策などに使われる測位衛星による位置情報が改ざんされたり、衛星通信のサービスが中断されたりすれば、社会的な混乱を引き起こす恐れがあり、その影響は計り知れません。

もしもカーナビやGoogle Mapの位置情報が使えなくなったら、自然災害が発生して地上局が壊れてしまったら、インターネットが使えなくなったら…と考えていただくと、その深刻さが分かるのではないでしょうか。

また、宇宙システムに関する機密情報の漏洩は、起きてしまうと企業の競争力を損ない、場合によっては国家安全保障にも影響を及ぼす可能性があります。人工衛星やロケットの製造過程において、保護すべき機密情報のレベルに応じたセキュリティ対策が不可欠です。

実際に起きたセキュリティインシデント事例

実際に、宇宙分野のセキュリティについては、1986年から2022年にかけて90件以上のインシデントが報告されており、国際的な関心事となっています。

これらのインシデントは、宇宙ミッションの安全性と成功に直接的な影響を及ぼす可能性があります。具体的にどのようなインシデントが発生したのかを本章で紹介します。

機密情報漏洩に関する事例(Windows PCのマルウェア感染)

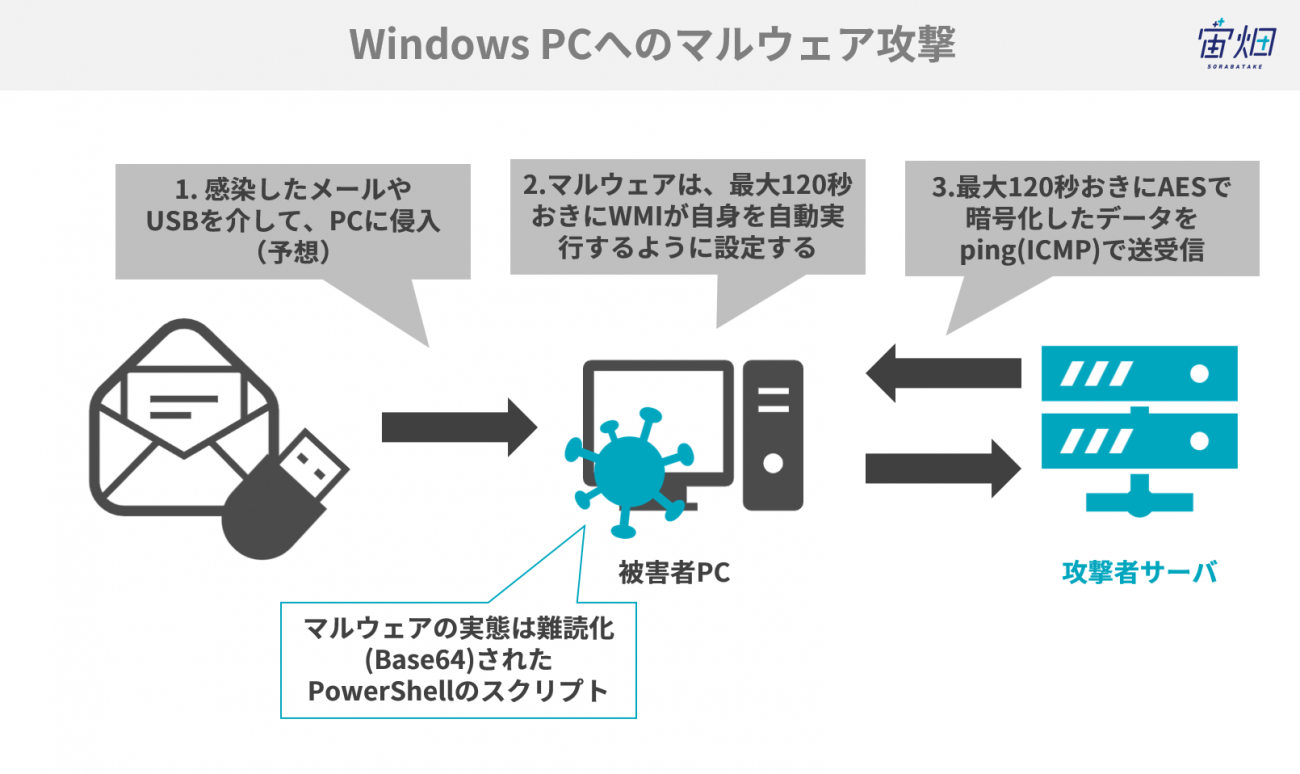

一つ目の事例は機密情報の漏洩です。2023年6月に、米国の航空宇宙産業を狙った新たなマルウェア「PowerDrop」が発見され、セキュリティの専門家たちが警戒を促していました。

Adlumin社の研究者によって発見されたこのマルウェアは、PowerShell(Microsoftが開発した、拡張可能なコマンドラインインターフェイス )スクリプトを利用して被害者のWindows PC内でバックドアとして機能し、攻撃者から指示を受け取り、攻撃者に機密情報を暗号化して送信する能力を持っています。 [3] [4]

PowerDropは、Base64という形式で難読化されたPowerShellスクリプトとして存在し、Windowsの標準機能であるWMI(Windows Management Instrumentation)を悪用して、定期的に任意の不正操作を実行するように設定されています。

このマルウェアは、最大120秒ごとにPCからデータを盗み出し、AESという形式で暗号化して、ICMPというプロトコルを通じて送受信することで、通信ログからの検出を避ける巧妙な手法を用いています。

本記事執筆時点で被害報告はなく感染経路は明らかになっていませんが、メールやUSBデバイスを介してPCに侵入した可能性があると考えられています。PowerDropは、発見を困難にするために暗号化や最大120秒毎の間欠的な通信を駆使するため、既存のセキュリティシステムでは検出が困難になることがあります。宇宙産業を狙った巧妙な攻撃に対処するためには、適切なセキュリティ対策が必要です。

サービス中断に関する事例(Viasatのモデムへの攻撃)

続いての事例は実際にサービスが中断してしまった事例です。

2022年2月23日、通信衛星KA-SATを使用したViasat社の衛星通信サービスに対してサイバー攻撃が行われ、ヨーロッパの広範囲に影響を及ぼしました(参考:図 2-2)。

Viasat社は、そのサイバー攻撃の経緯の詳細を世界最大のセキュリティ国際会議「DEF CON」で発表しています。 [5]

この攻撃では、Viasat社内に設置されたFortiGate社製のVPN機器の設定不備が悪用されました。Viasat社の地上ネットワークに不正侵入された後、管理サーバとFTPサーバを経由してマルウェア「AcidRain」が約4~4.5万台の衛星モデム「SurfBeam2」に配信されました。このマルウェアは、衛星モデム内のFlashメモリに保存されているプログラムデータを消去し、衛星モデムを使用不能にしました。 [6](参考:表 2-1)

表 2-1攻撃のタイムライン(文献 [7] [8]より筆者作成)

| 日時 | 攻撃者の行動 |

| 2022/02/23 17時 | VPN経由で有効な認証情報を使用してViasatのアプライアンス(コアノード)へのログインを試みるが、失敗 |

| 2022/02/23 18時 | VPN経由でコアノードへの不正アクセスに成功 |

| 2022/02/23 20時 | ①別の資格情報を使用してコアノード内の管理サーバに侵入 |

| 2022/02/23 23時 | ネットワーク運用サーバに移動し、世界中に点在する衛星モデムの状態や数を窃取 |

| 2022/02/24 00時 | ②FTPサーバに侵入し、マルウェア(AcidRain)とNW調査スクリプトを配置 |

| 2022/02/24 03時~40時間 | ③衛星モデムに接続された端末にマルウェア(AcidRain)を配置して実行し、衛星モデムのFlashメモリを消去 ④40,000から45,000の衛星モデムが使用不能になる |

このサイバー攻撃の結果、ドイツでは5,800台の風力発電機が遠隔制御できなくなり、ヨーロッパ全土で何万人もの固定ブロードバンドの顧客が影響を受けました。 [6] [9] [10]宇宙システムへのこのような攻撃は、経済的および社会的な混乱を引き起こす可能性があります。

宇宙サイバーセキュリティの分類

具体的な事例を知り、宇宙システムのセキュリティは、宇宙空間における機器や通信の安全を確保するために不可欠と思っていただけたと思います。では、これまでに紹介したようなサイバー攻撃を防ぐために、どのようなセキュリティ対策が求められるのでしょうか。

本章では、宇宙システムの構成と宇宙のサイバーセキュリティの分類を説明します。

宇宙システムの定義

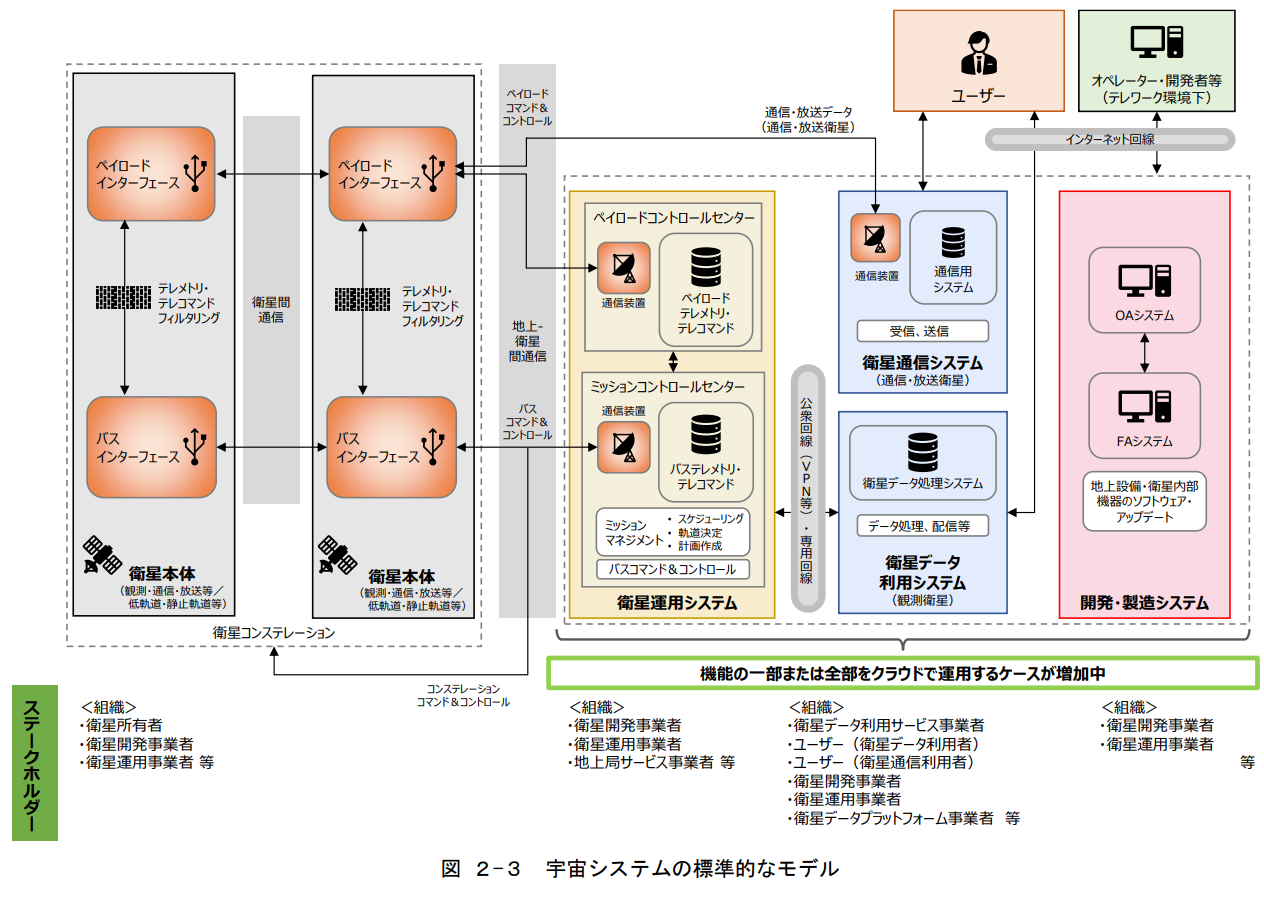

まず、宇宙システムの構成例をまとめた以下の図をご覧ください。

宇宙システムは、宇宙空間にある衛星だけでなく、衛星にコマンドを送る衛星運用システム、衛星通信や衛星放送の送受信処理を行う衛星通信システム、衛星観測の画像データなどを処理する衛星データ利用システム、衛星や地上システムを開発する開発・製造システムで構成されています。

これらの構成要素は相互に連携し、宇宙システム全体の機能を支えています。例えば、人工衛星は衛星運用システムからのコマンドに従って運用され、そのデータは衛星データ利用システムや衛星通信システムを介してエンドユーザに提供されます。

サイバーセキュリティの分類

その上で、サイバーセキュリティは、そのシステムの特性に応じて異なる対策が必要とされます。

事務所でメール送受信等に用いるPCやウェブサーバのように外部と常時通信しているITシステムでは情報漏洩を防止する「機密性」が重視され、OSやマルウェア対策ソフトの定期的な更新が不可欠です。

一方で、24時間稼働する工場の製造設備のような制御システム(OTシステムと呼ばれる)では稼働し続ける「可用性」が重視され、定期的な更新よりも脆弱性のモニタリングやネットワークのログ監視に重点を置く傾向があります。

また、スマート家電などの外部と常時通信しているIoTデバイスではPCやサーバと比べると演算能力等のスペックが低く限定的な機能しか持たないことが多いため、限定的なセキュリティ機能を組み合わせて機密性、可用性などの複数のセキュリティ観点をバランスよく組み込みことが必要になる傾向があります。

宇宙サイバーセキュリティの分類

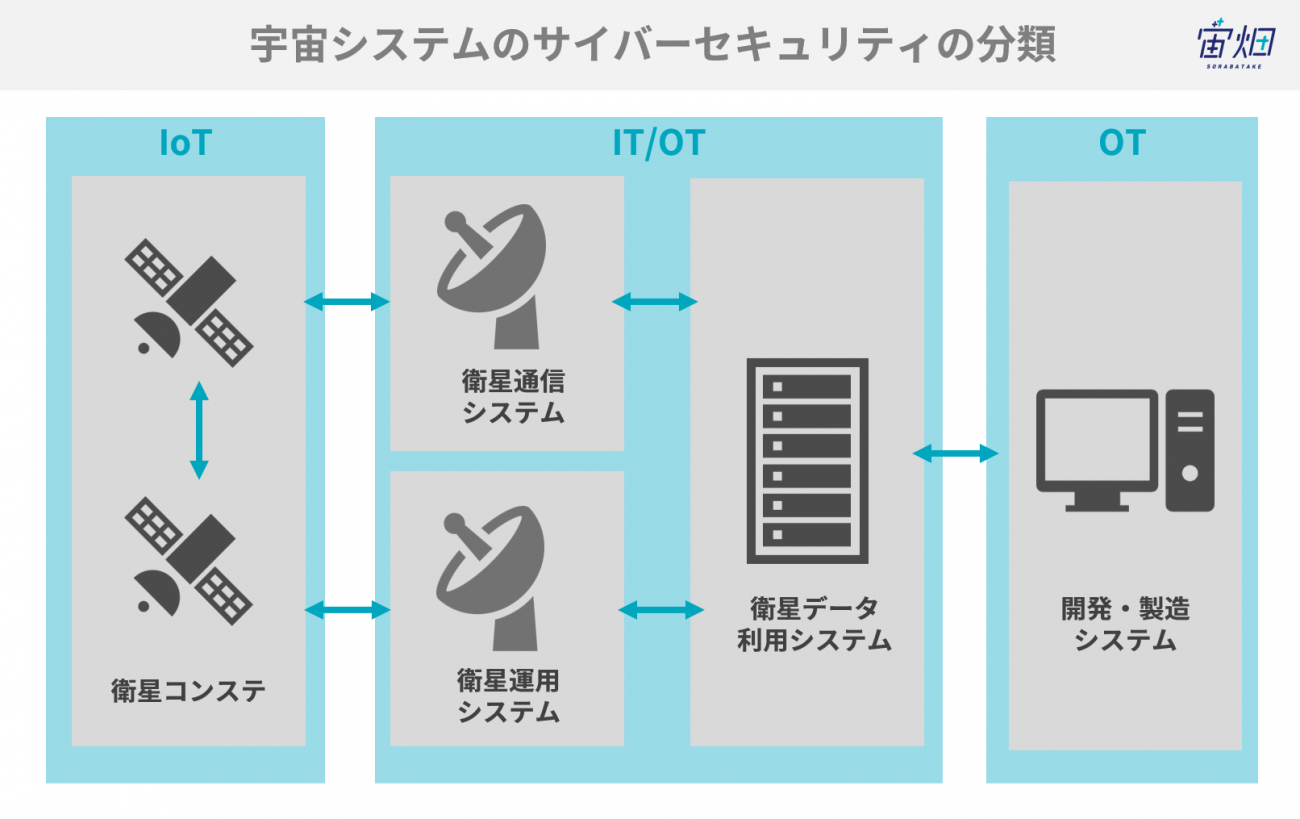

宇宙システムをIT(Information Technology:情報通信技術)、OT(Operational Technology:運用・制御技術)、IoT(Internet of Things:従来はインターネットと接続されていなかったものがインターネットに接続し、情報通信が可能になったこと)に分類した図を図 3-2に示します。

衛星は、IoT的な側面があり衛星の限られた演算能力の中で、搭載機器の脆弱性対策、通信の保護、ジャミング対策などが必要とされます。

衛星運用・衛星通信・衛星データ利用システムは、衛星管制や衛星通信・衛星放送のための通信設備のような可用性が求められるOT的な側面と受信したデータや事後的に処理したデータの情報漏洩を防止する機密性が求められるIT的な側面が混在しています。衛星と同様な通信の保護、ジャミング対策などとともに、クラウド等の外部サービスの設定不備の予防や自作するソフトウェア内に脆弱性を作り込まないようにするセキュアコーディングなどが必要とされます。

開発・製造システムは、OT的な側面があり工場の可用性を重視しつつも、不正侵入を防止・検知するために機器の脆弱性のモニタリングやネットワークのログ監視などが必要とされます。

このように、宇宙システムをその特性を踏まえて区分し、特性に合わせたセキュリティ対策を施すことが重要です。

宇宙システムは他のシステムと比較して攻撃されやすいのか

冒頭で様々な産業においてサイバーセキュリティ対策の検討と実装が進んでいると紹介しました。では、宇宙産業は他産業と比較してサイバーセキュリティのリスクが高いのでしょうか?

宇宙システムへの攻撃者

宇宙システムは、日常生活に必要不可欠なインフラの一部であり、他の業界と比較して様々な攻撃者に狙われています。

宇宙業界での攻撃者の分類例を表 4-1に示します。

表 4-1宇宙業界における攻撃者の分類例(文献 [11]より筆者作成)

| Tier | 攻撃者 | 概要 |

| Ⅰ | スクリプトキディー | ウェブ上に公開されている攻撃用スクリプトをダウンロードして実行する者。 |

| Ⅱ | 雇われハッカー | 自身で攻撃用スクリプトを作成する者。 |

| Ⅲ | 小規模ハッカーチーム | 自身で攻撃用スクリプトと攻撃の自動化ツールを作成する者。 |

| Ⅳ | 内部犯(不満を持つ従業員など) | 宇宙システムの内部知識を有し、単純な攻撃から洗練されたものまで多岐にわたる攻撃を行う者。 |

| Ⅴ | 大規模ハッカーチーム | 大規模に組織化された者。 |

| Ⅵ | 高い能力を持つ国家アクター | 国家がスポンサーとなり資金提供を受けている者。 |

| Ⅶ | 最も有能な国家アクター |

この例では攻撃者を、国家アクターを含めた7つの階層(Tier)に分類しています。国家アクターは、安全保障用途や重要インフラの一部を担っている場合などの一部の宇宙システムでのみ考慮されます。

宇宙システムへの攻撃経路

さらに、宇宙システムのセキュリティは、その広範囲にわたる通信ネットワークの複雑さにより、非常に重要かつ困難な課題となっています。

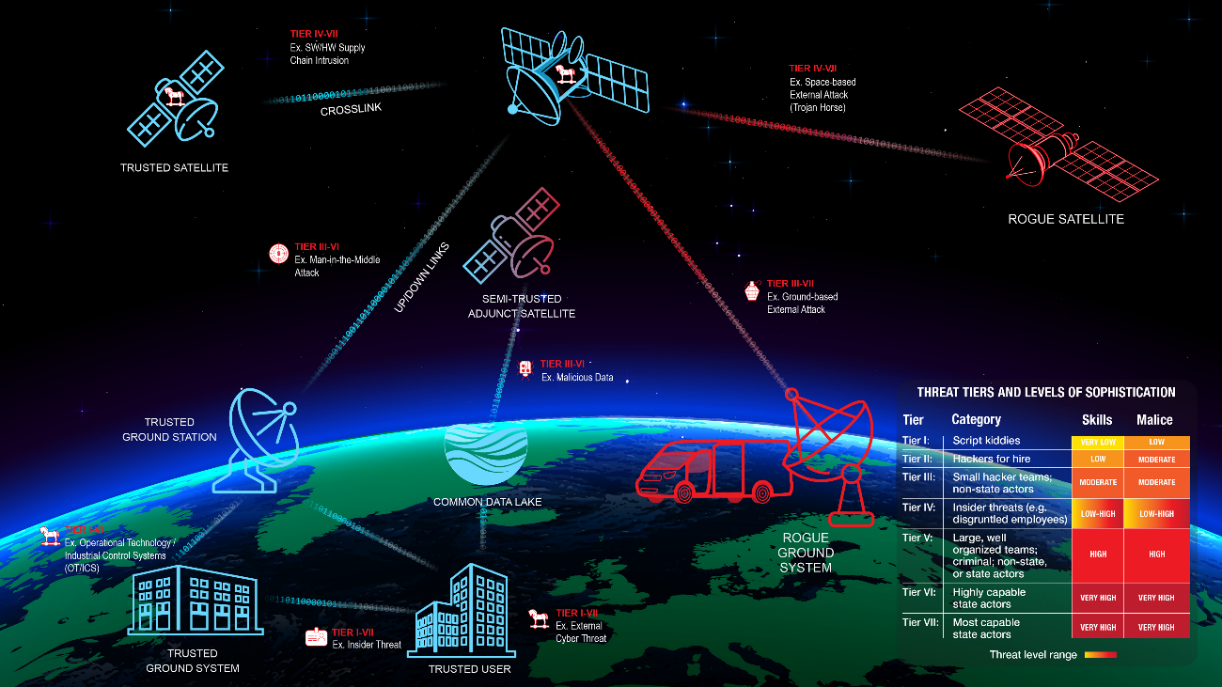

宇宙システムへの攻撃経路のイメージを以下に示します。宇宙システムへの攻撃経路は、クラウドの設定不備、地上間通信の盗聴、サーバの脆弱性、衛星地上間通信の盗聴、人工衛星やロケットの脆弱性やバックドアなど様々あります。

地球近傍の空間を伝搬する衛星間通信や衛星地上間通信は、広大な範囲で行われるため、攻撃者による傍受や中間者攻撃のリスクに常にさらされています。さらに、地上の正規地上局や正規地上システムなどの地上間通信は一般的なITシステムと同様に、マルウェアなどの脅威にさらされています。

これらの通信経路の広がりは、攻撃者に多くの潜在的な攻撃経路を提供し、網羅的なセキュリティ対策をより困難にします。人工衛星が使用する電波のオープン性や、地上局、通信リンク、ネットワークを含む複雑なインフラとの連携は、セキュリティ対策を複雑にし、攻撃者による侵入の機会を増加させます。

宇宙システムの攻撃されやすさ

また、宇宙システムの攻撃経路は多様で広範囲ですが、攻撃者のレベルによって攻撃できる経路が異なります。攻撃者別の攻撃経路の例を示した図が以下になります。

宇宙空間に不審衛星(ROUGUE SATELLITE)を打ち上げて直接衛星をハッキングするといったサイバー攻撃は、コストも難易度も高く、Tier IV以上の攻撃者でなければ実現が難しい攻撃手段です。

また、衛星地上間通信(UP/DOWN LINKS)に対する盗聴や不正侵入はアンテナや通信機などの設備や、無線通信の知識を必要とするため、Tier III以上の攻撃者でなければ実現が難しい攻撃手段です。

一方で、地上にある正規地上局(TRUSTED GROUND STATION)や正規地上システム(TRUSTED GROUND SYSTEM)に対するインターネットなどのITシステムのネットワーク経由サイバー攻撃は、衛星や衛星地上間通信に対する攻撃に比べてコストも難易度も低く、状況によってはTier Iでも攻撃が可能です。

今後どのような対応策が考えられるか

では、ここまでに紹介した宇宙におけるサイバーセキュリティ対策としてどのような取り組みが必要だと考えられているのでしょうか。

宇宙システムの攻撃経路のうち、特に攻撃を受けやすい地上のシステムに対する対応策が考えられます。

米国の国立標準技術研究所(NIST) [12]やドイツの連邦情報セキュリティ庁(BSI) [13]は、NIST CSFやBSI IT基本保護といった既存のセキュリティフレームワークを引用しつつ地上システムのセキュリティ対策の指針をまとめた「プロファイル」を提供しています。

また、日本においても、経済産業省が地上システムと衛星を含めた「民間宇宙システムにおけるサイバーセキュリティ対策ガイドライン」と「NIST CSFと宇宙システム特有の対策との対応関係」をまとめた対応表を提供しています [2]。

まずはこれらのプロファイルやガイドラインに沿った地上システムのセキュリティ対策実施が進められていくでしょう。これらの取り組みは、宇宙システムの安全性と信頼性を高めるために不可欠であり、今後もその重要性は増すことでしょう。

まとめ

宇宙システムも一般のITシステム同様にセキュリティ対策は非常に重要であり、適切な対策が講じられていない場合、機密情報の漏洩、サービスの中断などの重大なリスクに直面する可能性があります。

宇宙システムを構成する構成要素毎に異なる特性を踏まえつつ、より幅広い攻撃者から狙われる部分からセキュリティ対策を進めることが肝要です。

引用文献

[1]

BSI, “Cybersicherheit für Weltrauminfrastrukturen,” 8 3 2022. [オンライン]. Available: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Weltrauminfrastrukturen/Cyber-Sicherheit_Weltrauminfrastrukturen.pdf

[2]

経産省, “民間宇宙システムにおけるサイバーセキュリティ対策ガイドライン,” 2023. [オンライン]. Available: https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_uchu_sangyo/index.html

[3]

Adlumin, Inc, “PowerDrop: A New Insidious PowerShell Script for Command and Control Attacks Targets U.S. Aerospace Defense Industry,” [オンライン]. Available: https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_uchu_sangyo/index.html [アクセス日: 2024].

[4]

InfoSecurity, “PowerDrop は新種の PowerShell マルウェア:米国の航空宇宙産業を攻撃している,” 7 6 2023. [オンライン]. Available: https://iototsecnews.jp/2023/06/07/powerdrop-powershell-malware-targets-us-aerospace-industry/

[5]

M. Colaluca , N. Saunders, “DEF CON 31 – Defending KA-SAT,” 16 9 2023. [オンライン]. Available: https://www.youtube.com/watch?v=qI_ICtX3Gm8

[6]

S. Condon, 亮. 緒方 , 稔. 吉武, “衛星通信サービスのViasat、ウクライナ侵攻の日に受けたサイバー攻撃の詳細を報告,” 2022. [オンライン]. Available: https://japan.zdnet.com/article/35185691/

[7]

C. Brumfield, “Incident response lessons learned from the Russian attack on Viasat,” 16 8 2023. [オンライン]. Available: https://www.csoonline.com/article/649714/incident-response-lessons-learned-from-the-russian-attack-on-viasat.html

[8]

BleepingComputer, “Viasat 衛星ブロードバンド・サービスを攻撃する AcidRain マルウェアとは?,” 31 3 2022. [オンライン]. Available: https://iototsecnews.jp/2022/03/31/viasat-confirms-satellite-modems-were-wiped-with-acidrain-malware/

[9]

Viasat, Inc., “KA-SAT Network cyber attack overview,” 30 3 2022. [オンライン]. Available: https://news.viasat.com/blog/corporate/ka-sat-network-cyber-attack-overview

[10]

Verdict Media, “Disruption in satellite connection impacts Enercon turbines,” 1 3 2022. [オンライン]. Available: https://www.power-technology.com/news/enercon-turbine-disruption/

[11]

Aerospace Corporation, “Threat Levels to Space Systems | SPARTA,” [オンライン]. Available: https://sparta.aerospace.org/related-work/threat-levels [アクセス日: 2024].

[12]

NIST, “Satellite Ground Segment: Applying the Cybersecurity Framework to Satellite Command and Control,” 2022. [オンライン]. Available: https://csrc.nist.gov/pubs/ir/8401/final

[13]

BSI, “IT-Grundschutz-Profil für das Bodensegment von Satelliten,” 27 4 2024. [オンライン]. Available: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Hilfsmittel/Profile/Profil_Bodensegment-Satellit.html.